| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- Active Directory

- h4ckinggame

- Best of the Best

- malware

- 필기

- 디지털 포렌식 트랙

- 리버싱

- 디포전

- cve-2024-6387

- BoB 12기 최종합격 후기

- dll side-loading

- 디지털 포렌식 전문가 2급

- CodeEngn

- 논문리뷰

- 디포전 2급

- BoB 12기

- bob

- 뮤텍스

- 정보보안기사

- cve-2022-26923

- DLL 사이드로딩

- race condition

- 세마포어

- 프로그래머스

- 정보기

- 코드엔진

- Today

- Total

SEO

[Endpoint Forensics] Reveal Lab 본문

Scenario

You are a forensic investigator at a financial institution, and your SIEM flagged unusual activity on a workstation with access to sensitive financial data. Suspecting a breach, you received a memory dump from the compromised machine. Your task is to analyze the memory for signs of compromise, trace the anomaly's origin, and assess its scope to contain the incident effectively.

Q1. Identifying the name of the malicious process helps in understanding the nature of the attack. What is the name of the malicious process?

vol.py -f “/path/to/file” windows.infoWindows 운영체제에서 생성된 메모리 덤프 파일입니다.

vol.py -f “/path/to/file” windows.pstreenet.exe가 하위 프로세스로 생성되어 네트워크 관련 통신을 수행하는 프로세스로 추측하였습니다.

답 : powershell.exe

Q2. Knowing the parent process ID (PPID) of the malicious process aids in tracing the process hierarchy and understanding the attack flow. What is the parent PID of the malicious process?

1번에서 확인한 정보로 PPID 값을 알아낼 수 있습니다.

답 : 4120

Q3. Determining the file name used by the malware for executing the second-stage payload is crucial for identifying subsequent malicious activities. What is the file name that the malware uses to execute the second-stage payload?

vol.py -f “/path/to/file” windows.cmdline

파워쉘 프로세스의 cmdline에서 쉘 창을 숨겨진 상태로 실행하고, C2에서 3435.dll을 다운받아 실행시킵니다.

답 : 3435.dll

Q4. Identifying the shared directory on the remote server helps trace the resources targeted by the attacker. What is the name of the shared directory being accessed on the remote server?

3번에서 확인한 정보를 통해 davwwwroot 라는 디렉터리 이름을 확인하였습니다.

WebDAV와 davwwwroot

WebDAV(Web-based Distributed Authoring and Versioning)는 웹 서버상에서 파일을 관리할 수 있게 해주는 HTTP 프로토콜의 확장입니다. davwwwroot는 WebDAV 서버의 웹 루트 디렉토리를 의미합니다.

WebNTLM이나 Basic 인증과 같은 표준 웹 인증 메커니즘을 사용하고, HTTP 프로토콜의 확장이기 때문에 80, 443 포트를 이용해 통신 가능합니다. 또한 표준 HTTP 메소드를 사용하여 방화벽에서 일반적인 웹 요청으로 인식할 수 있습니다. 따라서 WebDAV의 파일 공유 기능은 방화벽 등을 우회할 가능성이 존재해 공격자들이 C2 서버로 사용합니다.

위 케이스에서는 공격자가 WebDAV를 C2 서버로 활용하여 악성코드를 전달하고 실행합니다.

Q5. What is the MITRE ATT&CK sub-technique ID that describes the execution of a second-stage payload using a Windows utility to run the malicious file?

https://attack.mitre.org/techniques/T1218/011/

rundll32를 통해 악성 dll을 로드하였습니다.

답 : T1218.011

Q6. Identifying the username under which the malicious process runs helps in assessing the compromised account and its potential impact. What is the username that the malicious process runs under?

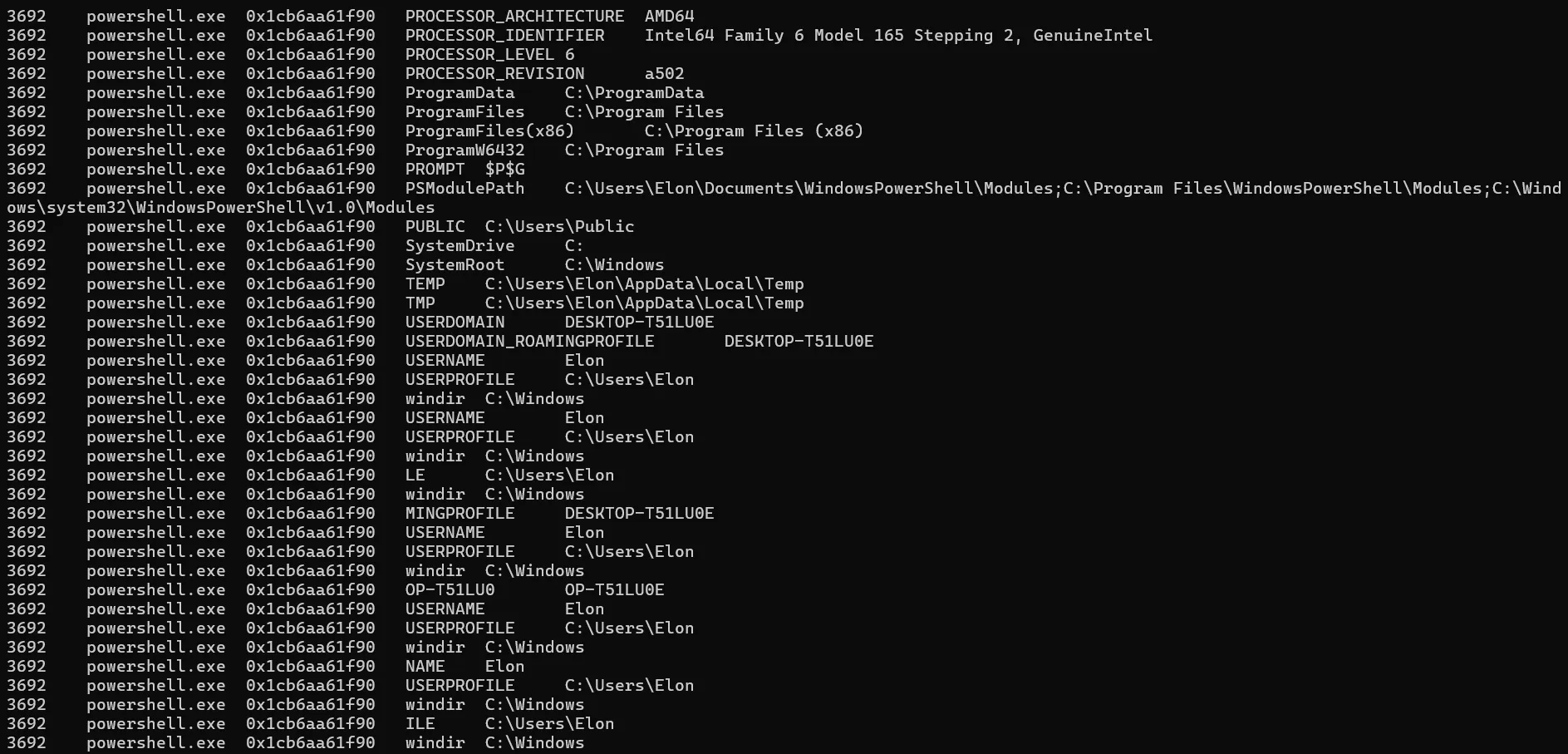

vol.py -f "[메모리 덤프 파일 경로]" windows.envars --pid [pid 번호]powershell 프로세스 관련 환경 변수를 추출한 결과 Elon이라는 사용자 계정에서 실행되었음을 확인할 수 있습니다.

답 : Elon

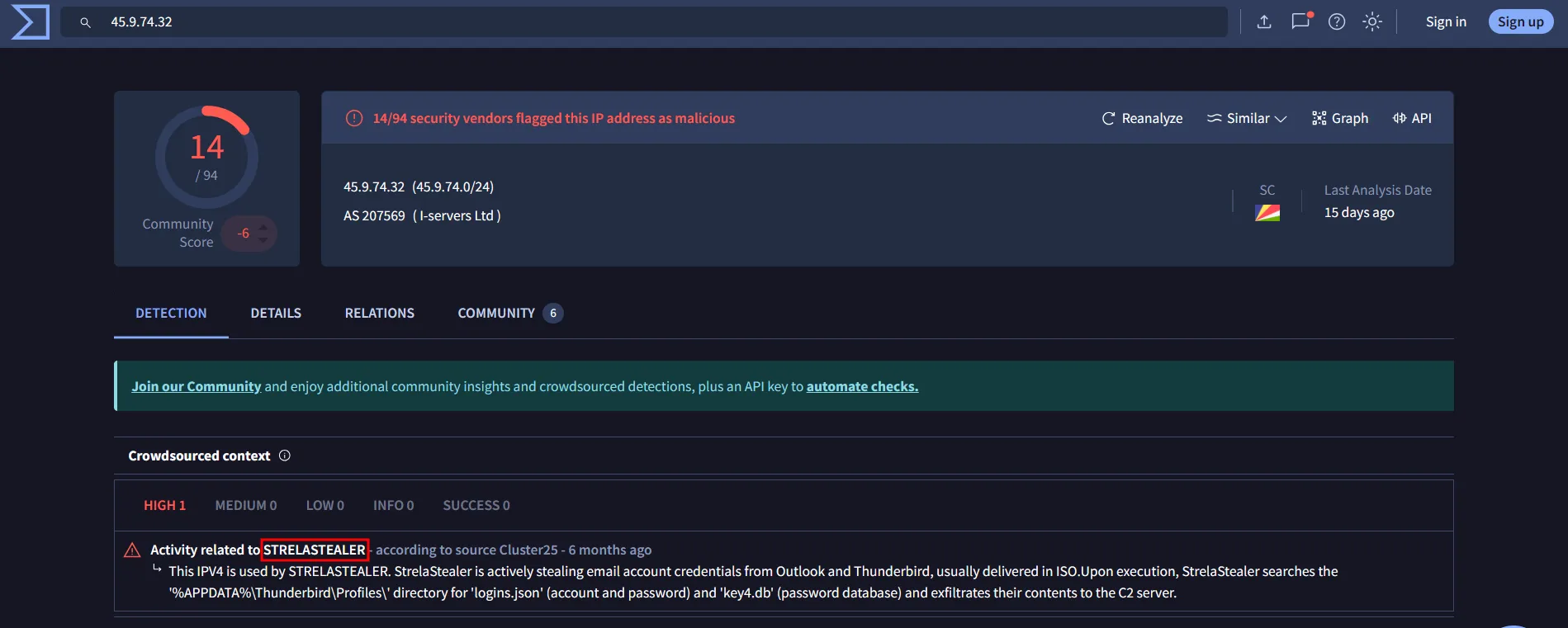

Q7. Knowing the name of the malware family is essential for correlating the attack with known threats and developing appropriate defenses. What is the name of the malware family?

C2 주소를 VT에 조회한 결과 StrelaStealer에 대한 C2 주소임을 확인할 수 있습니다.

답 : StrelaStealer

사실 볼라틸리티의 모든 명령어를 외우고 있을 정도로 자주 사용하지 않아서 풀이 시에 아래 사이트를 주로 이용하는 편입니다. volatility 명령어에 대한 치트 시트인데 버전 2와의 차이점도 볼 수 있어 어떤 기능을 어떤 명령어로 사용할 수 있는지 한눈에 확인 가능합니다.

'Wargame > CyberDefenders' 카테고리의 다른 글

| [Network Forensics] Web Investigation Lab (0) | 2025.01.26 |

|---|---|

| [Threat Intel] 3CX Supply Chain Lab (1) | 2025.01.15 |

| [Threat Intel] BRabbit Lab (0) | 2025.01.08 |

| [Network Forensics] DanaBot Lab (0) | 2025.01.06 |

| [Malware Analysis] FakeGPT Lab (0) | 2025.01.06 |