| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- BoB 12기 최종합격 후기

- Active Directory

- 코드엔진

- 세마포어

- 정보기

- bob

- BoB 12기

- 필기

- 논문리뷰

- race condition

- dll side-loading

- malware

- 리버싱

- 프로그래머스

- 디지털 포렌식 트랙

- 디포전 2급

- cve-2024-6387

- 정보보안기사

- 디지털 포렌식 전문가 2급

- DLL 사이드로딩

- cve-2022-26923

- 디포전

- Best of the Best

- CodeEngn

- 뮤텍스

- h4ckinggame

- Today

- Total

SEO

[Threat Intel] BRabbit Lab 본문

Scenario

You are an investigator assigned to assist Drumbo, a company that recently fell victim to a ransomware attack. The attack began when an employee received an email that appeared to be from the boss. It featured the company’s logo and a familiar email address. Believing the email was legitimate, the employee opened the attachment, which compromised the system and deployed ransomware, encrypting sensitive files. Your task is to investigate and analyze the artifacts to uncover information about the attacker.

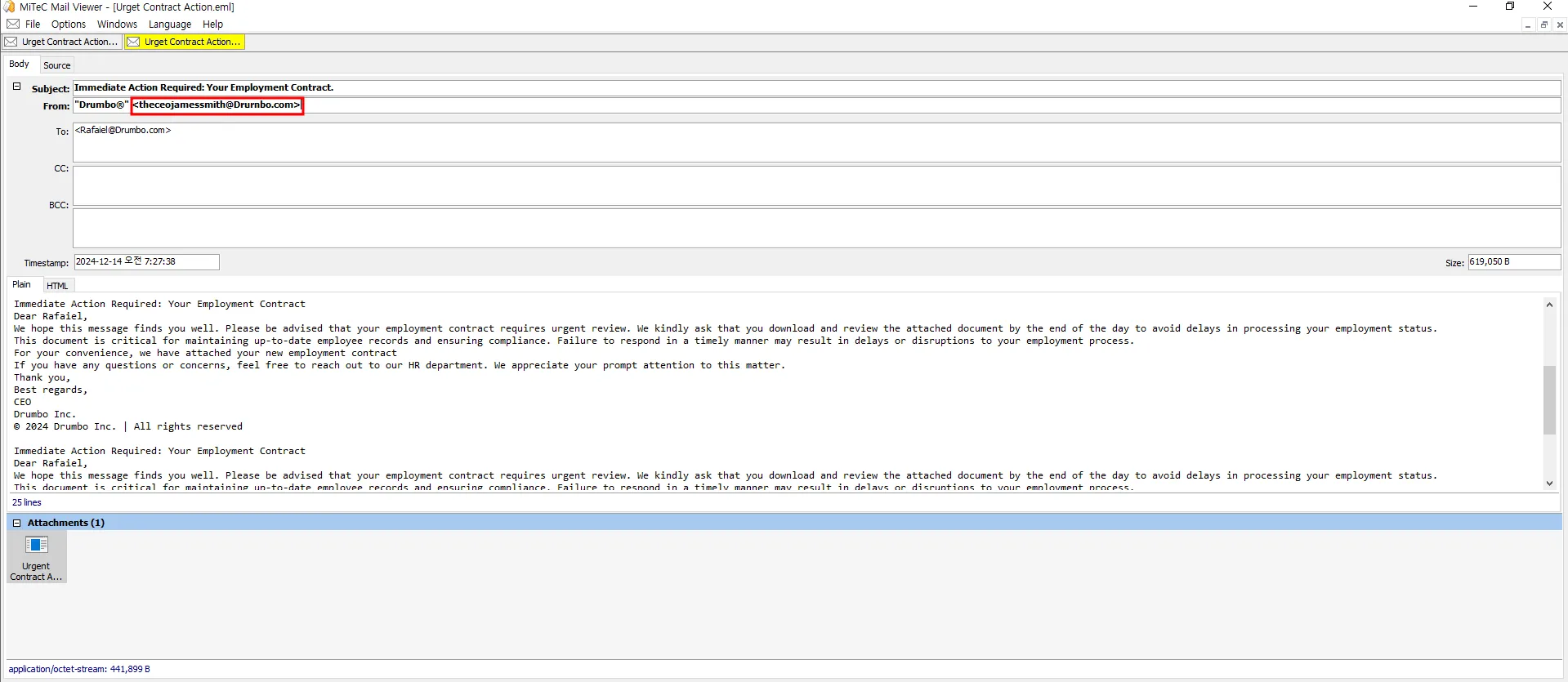

Q1. The phishing email used to deliver the malicious attachment showed several indicators of a potential social engineering attempt. Recognizing these indicators can help identify similar threats in the future. What was suspicious about the email that delivered the attachment?

문제 파일로 제공된 eml 파일에서 메일 수신자가 Drumbo 회사 메일을 사칭하기 위해 타이포스쿼팅 기법을 이용하여 Drurnbo.com 주소로 전송한 것을 확인할 수 있습니다.

답 : theceojamessmith@Drurnbo.com

Q2. The ransomware was identified as part of a known malware family. Determining its family name can provide critical insights into its behavior and remediation strategies. What is the family name of the ransomware identified during the investigation?

이메일에 첨부된 악성 파일을 VT에 업로드한 결과 badrabbit 이라는 패밀리의 악성코드임을 확인할 수 있습니다.

답 : badrabbit

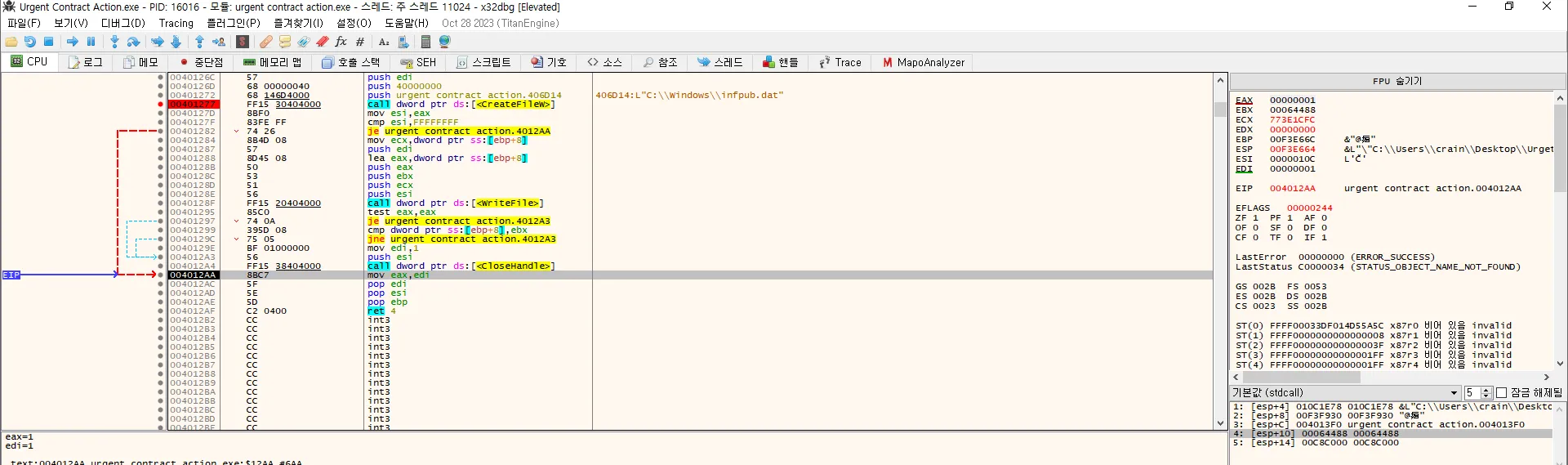

Q3. Upon execution, the ransomware dropped a file onto the compromised system to initiate its payload. Identifying this file is essential for understanding its infection process. What is the name of the first file dropped by the ransomware?

VT의 process tree에서 rundll32.exe가 infpub.dat 파일을 로드한 것을 확인할 수 있습니다. 이를 통해 가장 처음 드랍된 파일이 infpub.dat 파일임을 추측할 수 있습니다.

또는 실제로 실행시켜 찍힌 로그를 바탕으로 확인 할 수도 있습니다.

답 : infpub.dat

Q4. Inside the dropped file, the malware contained hardcoded artifacts, including usernames and passwords that could provide clues about its origins or configuration. What is the only person's username found within the dropped file?

처음에는 그냥 실행시키고 windows 하위에서 파일을 찾았는데, 자가삭제를 하는 것으로 추정되어 파일 생성 이후에 BP를 걸고 infpub.dat 파일을 분석하였습니다.

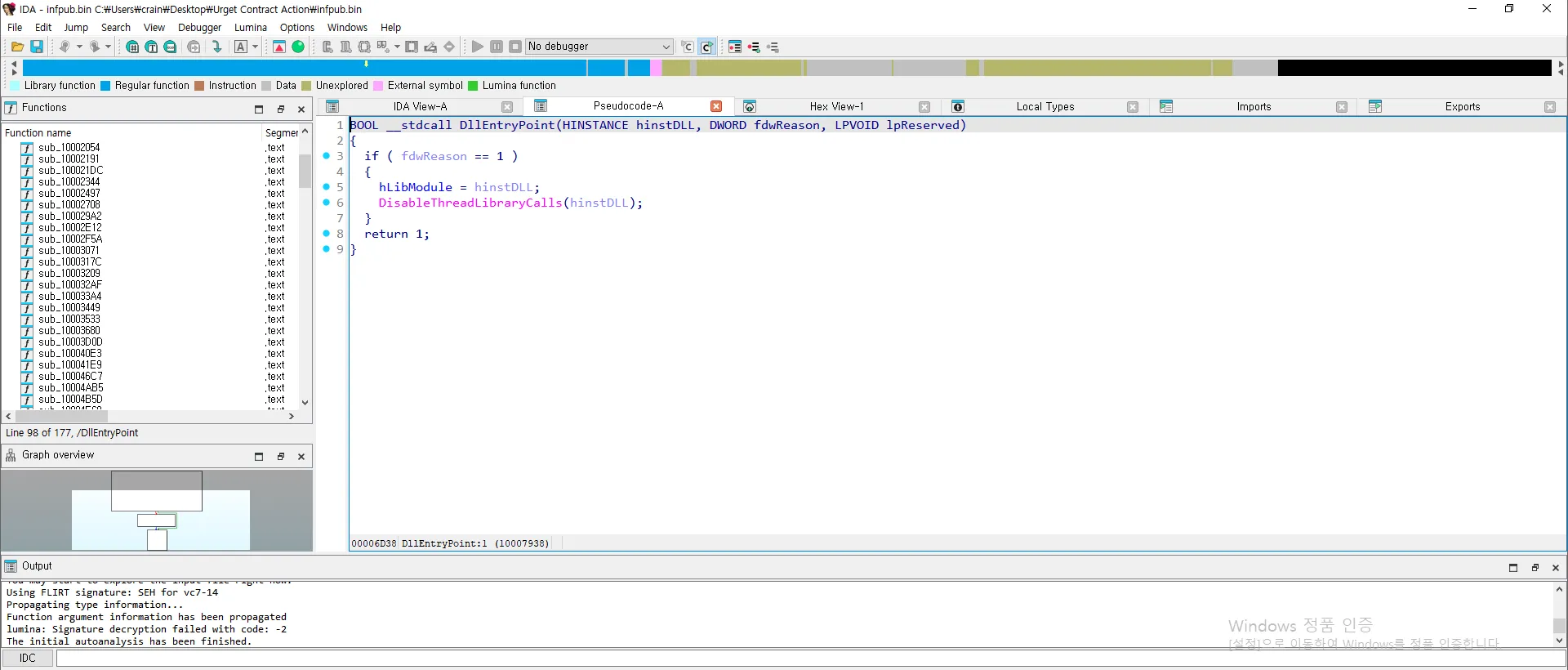

infpub.dat 파일은 확장자만 dat으로 사용되고, 실제로는 dll 파일이었습니다. 즉, 악성 첨부 파일은 실질적인 악성 행위를 수행하는 dll을 드랍하고 로드합니다.

피해자 계정 정보에 대해 사전 대입 공격을 수행하는 행위를 확인할 수 있는데, 이 중 alex 라는 문자열이 포함됩니다.

답 : alex

Q5. After execution, the ransomware communicated with a C2 server. Recognizing its communication techniques can assist in mitigation. What MITRE ATT&CK sub-technique describes the ransomware’s use of web protocols for sending and receiving data?

웹 프로토콜을 이용한 C2 통신과 관련된 Techniques는 T1071.001입니다.

답 : T1071.001

Q6. During its execution, the ransomware communicated with an external US-based server. Servers are often categorized based on their function, which helps in analyzing their role in malicious operations. Understanding the category of this server is essential to determine its purpose in the ransomware's activity. What is the category of this server?

하… 이 문제는 정말…

https://www.malwareurl.com/ 이라는 사이트를 사용해야만 정답을 맞출 수 있는 문제였습니다.

문제에서 주어진 드롭퍼를 anyrun에 돌렸을 때, hxxp://192.229.221.95/admin%24 주소에 접속을 시도하는 것을 확인할 수 있는데, 이를 malware url에 검색하면 다음 사진과 같은 카테고리를 확인할 수 있습니다.

답 : Vulnerability Scanner

Q7. Persistence mechanisms are a hallmark of sophisticated ransomware. Identifying how persistence was achieved can aid in recovery and prevention of reinfection. What is the MITRE ATT&CK Sub-Technique ID associated with the ransomware’s persistence technique?

infpub.dat 바이너리에서 작업 스케줄러에 특정 작업들을 등록하는 행위를 확인할 수 있습니다. 작업 스케줄러를 통한 지속성 유지와 관련된 Techniques 번호는 T1053.005 입니다.

답 : T1053.005

Q8. As part of its infection chain, the ransomware created specific tasks to ensure its continued operation. Recognizing these tasks is crucial for system restoration. What are the names of the tasks created by the ransomware during execution?

바이너리에서 rhaegal과 drogon의 이름으로 작업 스케줄러를 등록하는 것을 확인할 수 있습니다.

답 : rhaegal, drogon

Q9. The ransomware executed a malicious binary to interact with a driver. Its execution was triggered by a task created during the attack. What suspicious message was displayed in the console upon the execution of this binary?

이 문제는 좀… 잘못 만들어진 문제라고 합니다.

사실 Threate Intel 카테고리가 이렇게 바이너리를 분석하는게 아니고 TI 관점에서 최대한 정보를 수집하는 풀이가 목적인 것으로 알고 있습니다.. 인터넷에 있는 정보를 바탕으로 확인해보면 특정 변종에서는 Disable your anti-virus and anti-malware programs 문자열을 띄우는 것을 확인할 수 있습니다.

https://www.fortinet.com/blog/threat-research/tracking-the-bad-rabbit

Tracking the Bad Rabbit

A new ransomware campaign dubbed “Bad Rabbit” has hit a number of high profile targets in Russia and Eastern Europe. First detected on October 24th, 2017, Bad Rabbit was originally detected in Russ…

www.fortinet.com

하지만 문제에서 제공된 바이너리에서는 그러한 문자열이 랜섬노트에도, 프로그램 실행 시에도 포함되지 않습니다. 직접 바이너리를 분석한다면 풀 수 없는 그런 문제였습니다.

답 : Disable your anti-virus and anti-malware programs

Q10. To modify the Master Boot Record (MBR) and encrypt the victim’s hard drive, the ransomware utilized a specific driver. Recognizing this driver is essential for understanding the encryption mechanism. What is the name of the driver used to encrypt the hard drive and modify the MBR?

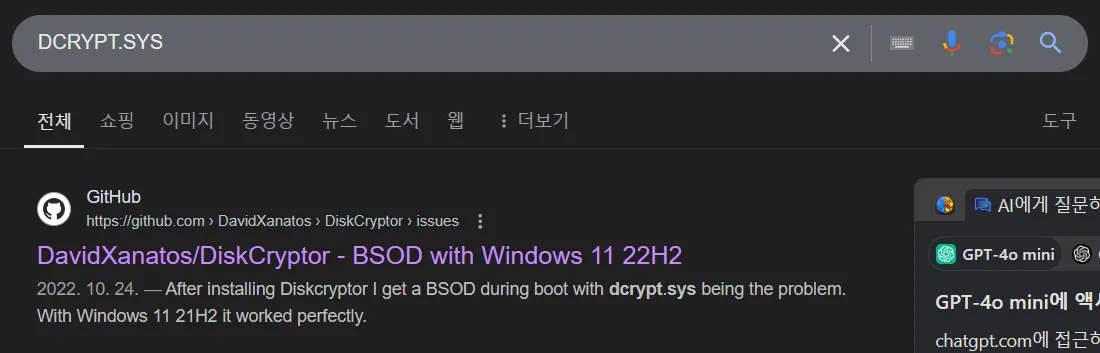

또한 바이너리에서 cscc.dat 파일을 드랍하는 것을 확인할 수 있는데, 이를 바탕으로 인사이트를 찾아보면 다음과 같은 정보를 얻을 수 있습니다.

https://www.f-secure.com/v-descs/trojan-w32-rabbad.shtml

Trojan:W32/Rabbad | F-Secure Labs

A False Positive is when a file is incorrectly detected as harmful, usually because its code or behavior resembles known harmful programs. A False Positive will usually be fixed in a subsequent database update without any action needed on your part. If you

www.f-secure.com

dcrypt.sys는 오픈소스 암호화 프로그램인 DiskCryptor에서 사용하는 드라이버입니다.

사실 그래서 이 답도 정확히는 dcrypt.sys여야 한다고 생각하지만 아래 답이었습니다.

BadRabbit이 DiskCryptor의 코드 일부를 차용해서 개발되었다고 합니다.

답 : DiskCryptor

Q11. Investigators identified a driver file used by the ransomware for encryption. The hash of this file is a vital artifact for correlation with threat intelligence databases. What is the SHA256 hash of the critical driver file?

이 문제를 풀 때 그만 풀까를 고민했습니다…

ReversingLabs' YARA rule detects BadRabbit encryption routine specifics

BadRabbit a previously unknown ransomware family which started spreading on October 24th.

www.reversinglabs.com

위 사이트에서 제공한 IoC에 따르면 두가지 버전의 dcrypt.sys가 존재하는데, 문제에서 제공된 파일에서 사용하는 dcrypt.sys 파일은 아래의 해시값을 가지고 있습니다.

실제로 VT에서 확인했을 때도 그러한 정보를 볼 수 있습니다.

그런데 답은 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 더군요….

문제에서 바이너리를 제공했음에도 바이너리의 동작과 다른 정보들이 답이라니.. 이 문제는 다시 한번 검수가 필요할 것 같습니다.

답 : 682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806

Q12. Attribution is key to understanding the threat landscape. The ransomware was tied to a known attack group through its tactics, techniques, and procedures (TTPs). What is the name of the threat actor responsible for this ransomware campaign?

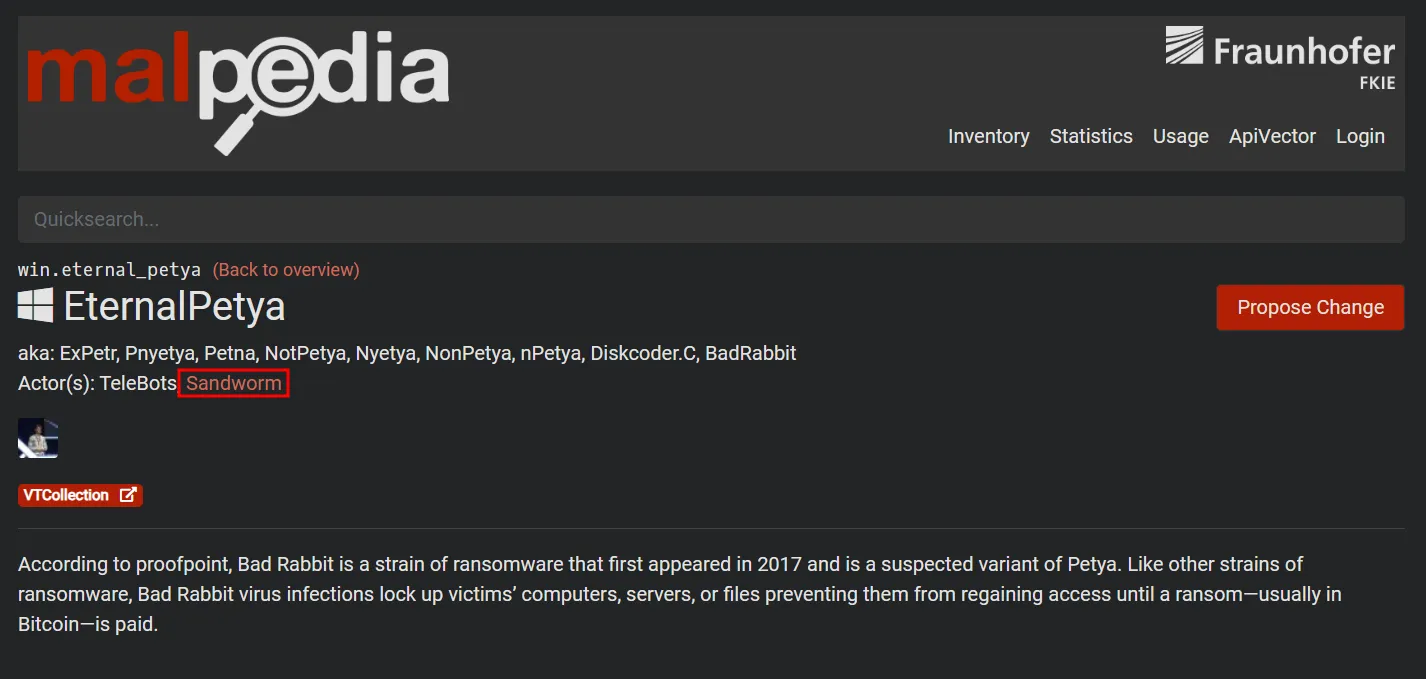

Malpedia에서 랜섬웨어 패밀리에 대한 정보를 확인할 수 있었습니다.

답 : Sandworm

Q13. The ransomware rendered the system unbootable by corrupting critical system components. Identifying the technique used provides insight into its destructive capabilities. What is the MITRE ATT&CK ID for the technique used to corrupt the system firmware and prevent booting?

시스템 펌웨어를 손상시키고 부팅을 방지하는 와이핑 행위와 관련된 Techniques는 T1495 입니다.

답 : T1495

'Wargame > CyberDefenders' 카테고리의 다른 글

| [Threat Intel] 3CX Supply Chain Lab (1) | 2025.01.15 |

|---|---|

| [Endpoint Forensics] Reveal Lab (0) | 2025.01.13 |

| [Network Forensics] DanaBot Lab (0) | 2025.01.06 |

| [Malware Analysis] FakeGPT Lab (0) | 2025.01.06 |

| [Network Forensics] BlueSky Ransomware Lab (0) | 2024.07.09 |