| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 논문리뷰

- h4ckinggame

- 정보기

- 디지털 포렌식 트랙

- BoB 12기 최종합격 후기

- race condition

- DLL 사이드로딩

- 뮤텍스

- 디포전

- cve-2022-26923

- 프로그래머스

- bob

- 코드엔진

- dll side-loading

- Best of the Best

- 정보보안기사

- CodeEngn

- 디지털 포렌식 전문가 2급

- Active Directory

- 디포전 2급

- malware

- 필기

- 리버싱

- 세마포어

- cve-2024-6387

- BoB 12기

- Today

- Total

SEO

[Network Forensics] DanaBot Lab 본문

Scenario

The SOC team has detected suspicious activity in the network traffic, revealing that a machine has been compromised. Sensitive company information has been stolen. Your task is to use Network Capture (PCAP) files and Threat Intelligence to investigate the incident and determine how the breach occurred.

Q1. What is the name of the malicious file used for initial access?

File > export objects > HTTP에서 다운로드된 파일 목록들을 확인할 수 있습니다. 가장 먼저 다운로드된 파일은 login.php로 확인됩니다.

다운로드 받은 파일명을 정확히 확인하기 위해 다운로드 패킷에 대해 follow > HTTP stream으로 통신을 확인합니다.

portfolio.serveirc.com의 login.php 페이지에 접근하자 allegato_708.js 파일을 다운로드 받는 것을 확인할 수 있습니다.

답 : allegato_708.js

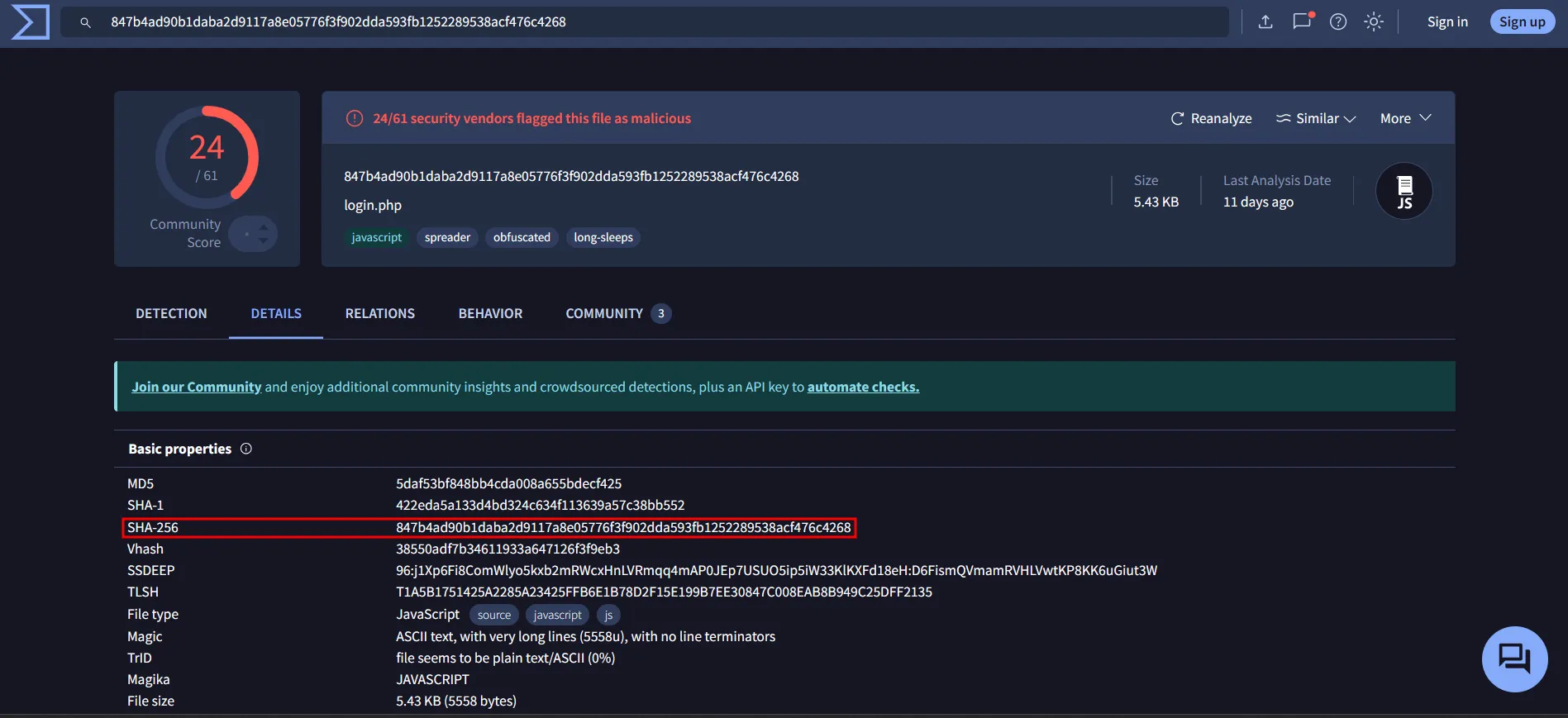

Q2. What is the SHA-256 hash of the malicious file used for initial access?

sha2 값을 확인할 수 있습니다.

답 : 847b4ad90b1daba2d9117a8e05776f3f902dda593fb1252289538acf476c4268

Q3. Which process was used to execute the malicious file?

js 파일을 실행시킨 파일명은 네트워크 파일에서 확인하기 어렵습니다.

그래서 TI에 초점을 맞춰 VT에서 확인하였습니다.

wscript를 통해 js 파일이 실행되는 것을 확인할 수 있습니다.

Windows에서 js 파일을 실행하는 방식

- wscript.exe : Windows Script Host의 GUI 버전

- cscript.exe: Windows Script Host의 명령줄 버전

기본적으로 js 파일을 더블 클릭했을 때 실행되는 파일은 wscript.exe 입니다.

- 하지만 CMD에서 js 파일을 실행시켰을 때는 cscript.exe 파일과 함께 실행됩니다.

- Windows Script Host의 두가지 실행 프로그램이 존재합니다. Windows에서는 이 두가지 프로그램을 이용하여 js 파일을 실행시킬 수 있습니다.

답 : wscript.exe

Q4. What is the file extension of the second malicious file utilized by the attacker?

다음에 다운로드된 파일을 확인해보면, resources.dll 파일인 것을 확인할 수 있습니다.

답 : .dll

Q5. What is the MD5 hash of the second malicious file?

마찬가지로 VT에 resources.dll 파일을 업로드하여 MD5 값을 확인하였습니다.

답 : e758e07113016aca55d9eda2b0ffeebe

Q6. Which IP address was used by the attacker during the initial access?

피해자는 portfolio.serveirc.com 도메인에서 악성 js 파일을 다운로드하였습니다.

VT에서 해당 도메인을 조회해보면 사용하는 IP 번호를 확인할 수 있습니다.

답 : 62.173.142.148

Q7. What is the final malicious IP address, found in the PCAP, that is used as the command and control (C2) server by DanaBot?

마찬가지로, resouces.dll 파일을 VT에 업로드하여 통신한 IP 리스트를 확인한 결과 C2 주소를 알아낼 수 있었습니다.

답 : 91.201.67.85

'Wargame > CyberDefenders' 카테고리의 다른 글

| [Endpoint Forensics] Reveal Lab (0) | 2025.01.13 |

|---|---|

| [Threat Intel] BRabbit Lab (0) | 2025.01.08 |

| [Malware Analysis] FakeGPT Lab (0) | 2025.01.06 |

| [Network Forensics] BlueSky Ransomware Lab (0) | 2024.07.09 |

| [Threat Intel] Red Stealer (0) | 2024.07.09 |