| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- DLL 사이드로딩

- 디포전 2급

- malware

- 필기

- 뮤텍스

- 프로그래머스

- Best of the Best

- BoB 12기

- bob

- h4ckinggame

- cve-2022-26923

- 디지털 포렌식 트랙

- Active Directory

- 코드엔진

- 리버싱

- 세마포어

- 논문리뷰

- BoB 12기 최종합격 후기

- 정보보안기사

- 정보기

- 디지털 포렌식 전문가 2급

- CodeEngn

- cve-2024-6387

- 디포전

- dll side-loading

- race condition

- Today

- Total

SEO

[Network Forensics] Web Investigation Lab 본문

Scenario

You are a cybersecurity analyst working in the Security Operations Center (SOC) of BookWorld, an expansive online bookstore renowned for its vast selection of literature. BookWorld prides itself on providing a seamless and secure shopping experience for book enthusiasts around the globe. Recently, you've been tasked with reinforcing the company's cybersecurity posture, monitoring network traffic, and ensuring that the digital environment remains safe from threats.

Late one evening, an automated alert is triggered by an unusual spike in database queries and server resource usage, indicating potential malicious activity. This anomaly raises concerns about the integrity of BookWorld's customer data and internal systems, prompting an immediate and thorough investigation.

As the lead analyst on this case, you are required to analyze the network traffic to uncover the nature of the suspicious activity. Your objectives include identifying the attack vector, assessing the scope of any potential data breach, and determining if the attacker gained further access to BookWorld's internal systems.

Q1. By knowing the attacker's IP, we can analyze all logs and actions related to that IP and determine the extent of the attack, the duration of the attack, and the techniques used. Can you provide the attacker's IP?

Statistics > IPv4 Statistics > All Addresses에서 IP별 트래픽 통계를 확인할 수 있습니다.

시나리오에서 데이터베이스 쿼리와 서버 리소스 사용량이 비정상적으로 급증하였다는 점을 확인할 수 있었기 때문에, 111.224.250.131가 악성 IP 라는 것을 추측할 수 있습니다.

답 : 111.224.250.131

Q2. If the geographical origin of an IP address is known to be from a region that has no business or expected traffic with our network, this can be an indicator of a targeted attack. Can you determine the origin city of the attacker?

https://www.vedbex.com/geoip/111.224.250.131

IP Geolocation for 111.224.250.131

Geolocation results for IP Address 111.224.250.131 including Hostname, City, Country, ISP, Location, Timezone, ASN

www.vedbex.com

IP를 조회하였을 때 Shijiazhuang 지역의 IP로 확인됩니다.

답 : Shijiazhuang

Q3. Identifying the exploited script allows security teams to understand exactly which vulnerability was used in the attack. This knowledge is critical for finding the appropriate patch or workaround to close the security gap and prevent future exploitation. Can you provide the vulnerable script name?

File > Explort Object > HTTP 에서 SQL 인젝션 관련 쿼리들을 모아 확인하였습니다. search.php 하위 경로에서 SQL 인젝션 취약점이 발생합니다.

답 : search.php

Q4. Establishing the timeline of an attack, starting from the initial exploitation attempt, What's the complete request URI of the first SQLi attempt by the attacker?

패킷이 전송된 순서대로 정렬하였을 때 SQL 쿼리를 가장 먼저 입력한 패킷을 찾을 수 있었습니다.

답 : /search.php?search=book%20and%201=1;%20--%20-

Q5. Can you provide the complete request URI that was used to read the web server available databases?

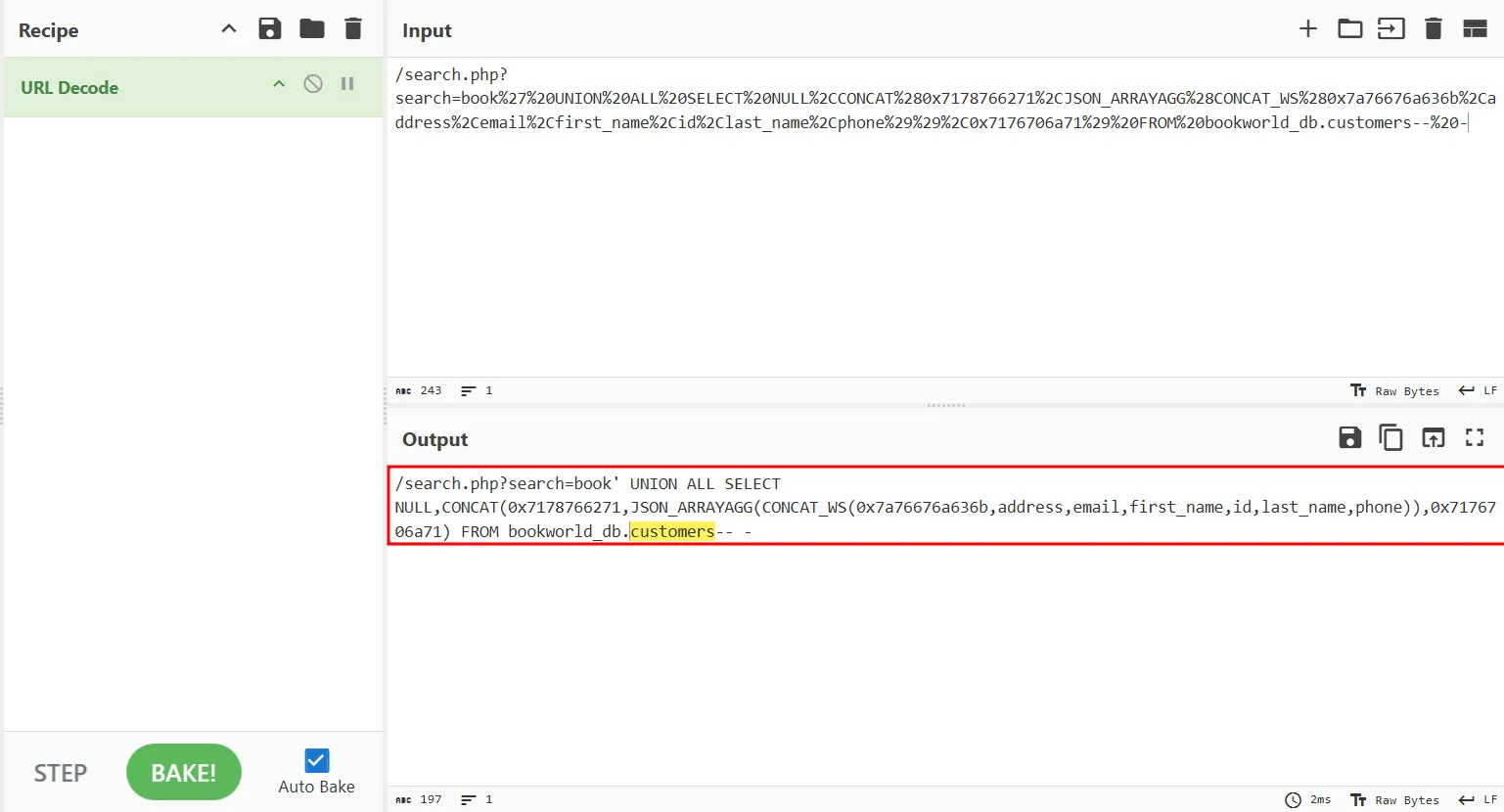

위 사진과 같은 필터링을 걸고 SQL 쿼리문에 대한 응답값을 비교하였습니다.

그 중 1525번째 응답 패킷에서 SQL DB 이름 정보가 노출된 것을 확인할 수 있습니다.

/search.php?search=book' UNION ALL SELECT NULL,CONCAT(0x7178766271,JSON_ARRAYAGG(CONCAT_WS(0x7a76676a636b,schema_name)),0x7176706a71) FROM INFORMATION_SCHEMA.SCHEMATA-- -

INFORMATION_SCHEMA.SCHEMATA 는 MySQL 시스템의 데이터베이스로, 이 테이블은 데이터베이스 서버에 존재하는 모든 데이터베이스 정보를 포함하고 있습니다.

현재 쿼리는 데이터베이스 서버에서 사용 중인 데이터베이스의 이름을 추출합니다.

답 : /search.php?search=book%27%20UNION%20ALL%20SELECT%20NULL%2CCONCAT%280x7178766271%2CJSON_ARRAYAGG%28CONCAT_WS%280x7a76676a636b%2Cschema_name%29%29%2C0x7176706a71%29%20FROM%20INFORMATION_SCHEMA.SCHEMATA--%20-

Q6. Assessing the impact of the breach and data access is crucial, including the potential harm to the organization's reputation. What's the table name containing the website users data?

5번에서 찾은 정보를 바탕으로 각 DB 이름에 대해 strings를 검색하면 위와 같은 패킷 정보를 확인할 수 있습니다.

또한 customers DB에서 유출된 고객의 정보들을 확인할 수 있습니다.

bookworld_db의 customers 테이블을 대상으로 정보 조회를 하고 있습니다.

답 : customers

Q7. The website directories hidden from the public could serve as an unauthorized access point or contain sensitive functionalities not intended for public access. Can you provide name of the directory discovered by the attacker?

SQL 인젝션 이후 공격 패킷들을 살펴보면 루트 디렉터리 하위에 존재하고 있는 디렉터리들을 탐색합니다.

그 중 존재했던 하위 경로는 /admin/ 입니다.

답 : /admin/

Q8. Knowing which credentials were used allows us to determine the extent of account compromise. What's the credentials used by the attacker for logging in?

admin 하위에 login.php에서 로그인을 성공한 흔적을 확인할 수 있는데, 해당 POST 메소드 패킷을 살펴보면 admin, admin123! 계정 정보로 로그인한 것을 확인할 수 있습니다.

답 : admin:admin123!

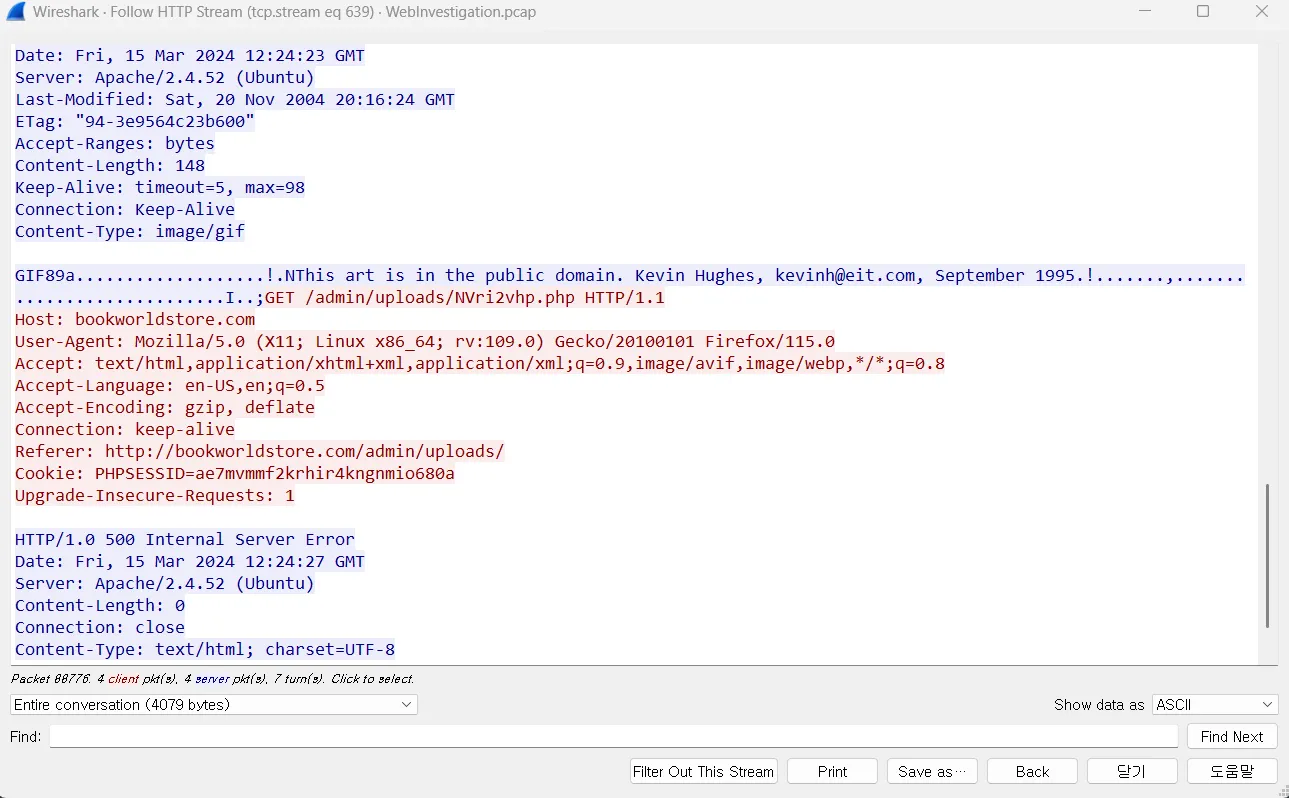

Q9. We need to determine if the attacker gained further access or control on our web server. What's the name of the malicious script uploaded by the attacker?

admin 하위에는 uploads 페이지가 존재하는데 해당 페이지는 특정 파일을 업로드할 수 있는 기능을 갖추었을 것을 추측됩니다.

또한 NVri2vhp.php 파일에 대한 직접적인 GET 요청을 시도하는데 이에 대해 서버는 500 Internal Server Error를 반환합니다. 이는 PHP 파일이 정상적으로 실행되지 않았음을 의미하지만 파일이 실제로 서버에 존재하고 공격자가 이를 실행하기 위해 시도했다는 것으로 추측할 수 있습니다.

답 : NVri2vhp.php

'Wargame > CyberDefenders' 카테고리의 다른 글

| [Threat Intel] Tusk Infostealer Lab (0) | 2025.02.07 |

|---|---|

| [Endpoint Forensics] The Crime Lab (0) | 2025.01.27 |

| [Threat Intel] 3CX Supply Chain Lab (1) | 2025.01.15 |

| [Endpoint Forensics] Reveal Lab (0) | 2025.01.13 |

| [Threat Intel] BRabbit Lab (0) | 2025.01.08 |