| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- CodeEngn Basic 01

- 디지털 포렌식 트랙

- 철학

- codeengn basic rce 01

- malware

- 논문리뷰

- BoB 12기 최종합격 후기

- BoB 12기

- h4ckinggame

- bob

- 사회분업론

- 에밀 뒤르켐

- 자살론

- Best of the Best

- 리버싱

- 코드엔진

- CodeEngn

- 코드엔진 베이직

- CodeEngn Basic 5

- 코드엔진 basic 5

- 사회적 사실

- Today

- Total

woonadz :)

[기사분석1] 관련 개념 정리(DDoS 중 대역폭 공격, Mozi 봇넷) 본문

Mozi 봇넷이란?

Mozi는 미라이(Mirai)를 기반으로 한 IoT 봇넷 멀웨어로, 주로 디도스 공격에 활용된다. 주로 넷기어(Netgear), 화웨이(Huawei), ZTE에서 생산된 네트워크 게이트웨이 장비들을 노리는 것으로 알려져 있다.

Mozi는 2019년 말에 라우터와 DVR을 대상으로 처음 등장했다. 기본적으로 Mirai 변형이지만 Gafgyt 및 IoT Reaper의 스니펫이 포함되어 있으며, DDoS 공격, 데이터 유출, 스팸 캠페인, 명령 또는 페이로드 실행에 사용된다.

특징

- 디폴트 비밀번호나 약한 비밀번호를 통해 침투하는 게 주요 기법이며, 거의 모든 리눅스 기반 장비에 침투 가능하

다.

- 생명력이 강함.

(Mirai와 Gafgyt을 기반으로 한 변종들은 이전에도 여러 번 등장한 바 있다. 이런 변종들은 대부분 중앙화 된 C&C 인프라를 가지고 있는데, 모지에 감염된 장비들 전부 P2P 구성에 편입되기 때문에 모지와 다르다. 그래서 모지는 C&C 서버만 압수해도 크게 힘을 잃는 여타 봇넷들과 달리 폐쇄 조치를 취하는 게 대단히 어렵다고 한다.)

- 모지 봇넷에 감염된 시스템은 DHT로 상호 통신을 실시한다고 한다.

미라이(Mirai) 봇넷이란?

사물인터넷(IoT) 기기를 좀비로 만들어 네트워크상에서 해커가 마음대로 제어할 수 있게 하는 봇넷(Botnet)의 일종

특징

- 리눅스 운영체제 기반으로 개발.

(리눅스 운영체제를 기반으로 제작된 소스코드는 크로스 컴파일을 통해 다양한 CPU환경에서 실행가능하도록 만들

어진다. 이 때문에 거의 대부분의 IoT 기기가 공격의 대상이 된다.)

- 관리자 계정설정이 취약한 임베디드 기기(CCTV, NAS 등) 스캐닝˙접속→악성코드 전파 및 감염→취약한 기기 감염으

로 좀비 PC 확보→봇넷 구성→ 봇넷을 이용한 디도스 공격

- 사전식 전사공격

(미라이는 최초 실행 시 네트워크 스캔기능을 수행하는데 랜덤 IP 주소를 생성하여 23번 포트(Telnet)로 약 60여개의

공장 출하시 설정된 아이디와 패스워드 값을 미리 사전에 등록하여 설정을 변경하지 않은 IoT 장비에 60여개의 아이

디와 패스워드를 차례대로 시도한다.)

- 악성코드를 주입할 때 IoT 장비에서 제공하는 명령어가 부족하여 다운로드에 실패할 수 있는데, 이런 경우에는 다양

한 명령어를 보유한 새로운 Busybox(리눅스 기반 명령어 모음도구) 를 주입하고 Busybox의 **wget명령어를 이용하

여 미라이 악성코드를 다운로드 받아 실행함으로써 전파를 완료한다.

- 봇넷은 C&C(Command and Conquer) 에 접속하여 명령을 기다리고 있다가 공격 명령이 떨어지면 디도스 공격을 수

행한다. 공격 방식은 HTTP(GET, POST, HEAD), TCP(SYN, RST, FIN, ACK, PSH), UDP(DNS, ICMP) Flooding(홍수) 등의

공격방식으로 구성된다.

- 재부팅 방지 기능

(미라이 악성코드는 감염 시 메모리에만 상주하고 디스크에서 파일을 삭제하기 때문에 재부팅 시 메모리에 상주한

악성코드가 사라져 동작이 중지된다. 이를 막기 위해서 재부팅 기능을 무력화하는 기능이 악성코드 내에 포함하고

있다.)

Gafgyt(BASHLITE / Lizkebab / Torlus) 봇넷이란?

이 Malware는 Linux 기반 IoT 장 치를 감염시켜 DDoS 공격에 사용되는 Malware 중 하나다.

특징

- 2016년 8월에 Level 3 Threat Research Labs 및 Flashpoint에서 분석한 베쉬라이트 Malware의 새 로운 변종은 C로

작성되었으며 x86, ARM 및 MIPS를 비롯한 Linux를 실행하는 여러 아키 텍처에서 쉽게 상호 컴파일되도록 설계되었

다.

- 최대 400Gbps로 공격할 수 있으며, 대부분 의 베쉬라이트 공격은 간단한 UDP, TCP 플러드 및 HTTP 공격이다.

- IoT 장치에 배포된 Malware 페이로드에 베쉬라이트의 C&C IP 주소가 하드 코딩되어 있어 모니터링하기가 쉽다.

DDoS

- DDoS이란?

다수의 서버, PC등을 이용해 비정상적인 트래픽을 유발시켜서 대상 시스템을 마비시키는 공격 행위

봇넷이란 악성코드 등에 의해 감염된 피해 PC, IoT기기, 서버들로 구성된 네트워크 집단.

공격자는 봇넷에 명령을 전달하여 대규모의 트래픽을 유발 (DDoS공격) 시키거나, 취약한 서버를 악용하여 반사공격(DRDoS 공격)을 수행 한다.

- DDoS 공격 형태

DDoS 공격은 공격을 수행하는 봇넷의 규모에 따라 위험도가 비례하고, 통상 대부분의 공격은 여러 공격 유형을 혼합하는 멀티벡터 공격을 사용함.

ex) 웹/DB 부하 공격을 대역폭 공격과 함께 사용할 경우 공격 식별 및 대응이 어려워짐.

- 대역폭 공격

UDP Flooding이란?

데이터를 전송할 때 TCP프로토콜의 연결 지향(connection-oriented)이 아닌 UDP 프로토콜의 비연결형 (connectionless) 특성을 악용한 공격이다. 출발지 IP를 위/변조한 후 UDP 프로토콜로 대규모 데이터를 생성해 피해대상 시스템을 향해 전달한다. UDP Flooding은 대상서버에서 UDP Port를 사용하지 않아도 공격할 수 있으며, 공격을 수행하는 감염된 기기가 많을수록 위험도는 증가한다.

확보한 봇넷들을 이용해 피해 서버로 대규모의 UDP Packet을 전달. 대규모의 UDP Packet이 피해자의 시스템으로 전달되면서 피해 시스템의 회선 대역폭을 고갈시킴.

대응방안

1. UDP 패킷 차단

피해를 최소화하기 위해 공격 받는 서버로 오는 모든 트래픽을 라우터나 백본과 같은 네트워크 최상단 장비에서 Null0 라우팅을 통해 대역폭을 보장하는 방식의 대응이 필요.

Null() 라우팅이란 패킷을 라우팅하지 않고 패기하는 것. 특정 IP에 대해 null() 라우팅 설정을 하면 해당 IP로 가는 모든 패킷을 폐기하게 됨.

2. DDoS 방어 서비스 이용

방어 장비가 있어도 기업 네트워크 회선의 수용가능한 트래픽 양을 초과하면 결국 서비스 장애로 이어지기 때문에 기업 네트워크 회선에 공격 트래픽이 인입되기 전 사전 차단.

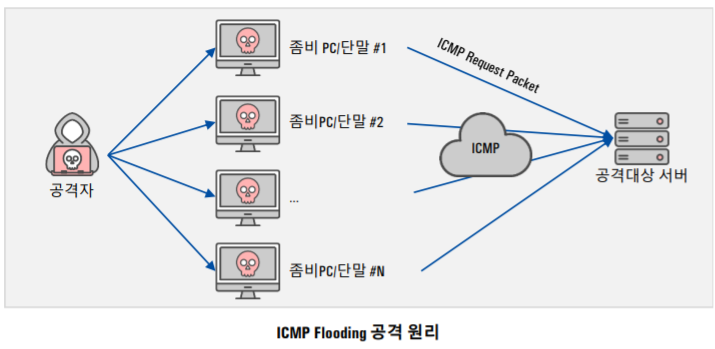

ICMP Flooding이란?(주로 복합공격 형태로 사용)

ICMP Flooding은 ICMP Request 패킷을 이용하여 피해서버로 대량의 ICMP 패킷을 생성해 전달하여 피해서버의 대역폭을 고갈시키는 공격방식이다. 반사공격과 다르게 ICMP Flooding은 증폭이 발생하지 않기 때문에 공격기기의 대역폭에 따라 공격 규모가 결정된다.

확보한 봇넷들을 이용해 피해 서버로 대규모의 ICMP Request Packet을 전달. 대규모의 ICMP Request Packet이 피해자의 시스템으로 전달되면서 피해 시스템의 회선 대역폭을 고갈시킴.

대응방안

1. ICMP 패킷 차단

- 외부로부터의 ICMP를 사용하지 않는 환경이라면 외부로부터 인입되는 ICMP 패킷에 대하여 네트워크 상단의 라우터 혹은 방화벽 장비에서 ICMP 프로토콜을 원천 차단하는 설정을 적용.

- ICMP를 사용한다면 임계치 설정을 적용하여 짧은 시간에 과도하게 많은 ICMP 패킷을 전달하는 IP를 차단하도록 설정 ex) 초당 10개 이상의 ICMP 패킷 인입 시 해당 IP 차단

2. DDoS 방어 서비스 이용

방어 장비가 있어도 기업 네트워크 회선의 수용가능한 트래픽 양을 초과하면 결국 서비스 장애로 이어지기 때문에 기업 네트워크 회선에 공격 트래픽이 인입되기 전 사전 차단.

DRDoS(반사·증폭공격)이란?

DDoS 공격에서 더 발전된 공격형태로 봇넷 기기들이 직접 공격을 수행하는 것이 아닌 증폭공격에 활용 되는 서비스를 제공하는 서버 및 서버 역할을 할 수 있는 단말 장비(네트워크 장비, 공유기 등)까지 공격기기로 이용한다는 특징이 있다.

경유지 서버는 적은 요청으로 큰 응답 값을 가져오는 서버가 대상으로 외부에 노출된 취약한 서버를 경유지 서버를 악용.

경유지 서버에 요청할 출발지 IP를 공격대상의 IP로 변조, 대량의 요청을 보낸 후 경유지 서버로부터의 증폭된 응답 값을 공격대상이 받게 함.

증폭된 응답 값을 통해 공격 대상의 회선 대역폭을 가득 차게 만들어서 공격 대상의 서비스를 마비시키는 공격 기법.

① 공격자는 많은 수의 경유지 서버에 특정 질의 명령어(요청)를 일괄적으로 보낸다. 이 때 자신의 IP를 공격대상 IP로 변조하여 공격 대상 IP가 응답을 받도록 한다. 효과적인 공격을 위하여 경유지 서버가 응답하는 양이 큰 질의 명령어를 사용한다. (예시 : DNS 서버에 ‘Any’ 질의를 하면, DNS 서버는 입력한 명령어의 약 26~52배의 문자로 답변을 한다.)

② 경유지 서버는 정상 요청으로 인식하여 공격대상 서버에 명령어 결과(응답)을 보낸다.

③ 많은 수의 경유지 서버로부터 응답을 받은 공격대상 네트워크는 트래픽이 급증하여 회선 대역폭이 가득 차게 된다.

출처

https://www.krcert.or.kr/data/guideView.do?bulletin_writing_sequence=36186 (KISA, "DDoS 공격 대응 가이드")

'IT > 기사분석' 카테고리의 다른 글

| [기사 분석] 보안뉴스_초대형 공급망 공격? 클롭 랜섬웨어, 무브잇 통해 일 저질러 (0) | 2023.06.09 |

|---|---|

| [기사분석4] 관련 개념정리(Remcos 악성코드) (0) | 2022.02.28 |

| [기사분석3] 관련 개념 정리(SW2_Post Mortem of KlaySwap Incident through BGP Hijacking 보고서를 기반으로) (0) | 2022.02.20 |

| [개념정리] Log4j(Log4shell) (0) | 2022.02.12 |

| [기사 분석2] 관련 개념 정리(메타버스의 4가지 요소, XR, 3계층 아키텍처, 마이크로소프트 홀로렌즈, 다중요소 인증, SKullConduct) (1) | 2022.02.05 |