| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- DLL 사이드로딩

- 필기

- Active Directory

- 정보보안기사

- h4ckinggame

- bob

- BoB 12기

- 디지털 포렌식 트랙

- cve-2024-6387

- BoB 12기 최종합격 후기

- 프로그래머스

- 디지털 포렌식 전문가 2급

- cve-2022-26923

- race condition

- CodeEngn

- 뮤텍스

- 정보기

- Best of the Best

- 디포전 2급

- 디포전

- 리버싱

- malware

- dll side-loading

- 세마포어

- 논문리뷰

- 코드엔진

- Today

- Total

SEO

[기사분석3] 관련 개념 정리(S2W_Post Mortem of KlaySwap Incident through BGP Hijacking 보고서를 기반으로 본문

[기사분석3] 관련 개념 정리(S2W_Post Mortem of KlaySwap Incident through BGP Hijacking 보고서를 기반으로

Crain 2022. 2. 20. 22:30S2W : Post Mortem of KlaySwap Incident through BGP Hijacking

BGP Hijacking을 공부하기 위한 기본 개념

- AS(Autonomous System)란?

동일한 라우팅 정책으로 하나의 관리자에 의하여 운영되는 네트워크이다. 즉, 한 회사나 단체에서 관리하는 라우터 집단.

인터넷의 확산으로 네트워크의 크기가 커지고 라우팅 정보가 방대해지자, 전체 네트워크를 하나의 라우팅 프로토콜로 관리하는 것이 불가능해짐 -> 네트워크의 관리범위를 계층적으로 체계화하고 단위 별로 라우팅 정보를 효율적으로 관리하기 위하여 나온 것이 AS -> 라우터는 인터넷에 있는 모든 네트워크의 도달가능정보를 가질 필요 없이 자신의 AS 내에 있는 라우터에 대한 도달가능정보를 가짐.

- 라우터란?

라우터는 파일, 커뮤니케이션 내용, 웹 상호 작용과 같은 단순 전송 데이터 등 여러 종류의 데이터가 포함된 패킷을 사용하여 네트워크 데이터를 전송한다. 데이터 패킷에는 여러 섹션이 포함되어있으며 각 섹션은 발신자, 데이터 유형, 크기 등의 식별 정보를 전송한다. (그 중에서도 가장 중요한 정보는 대상 IP)

- 라우팅 프로토콜

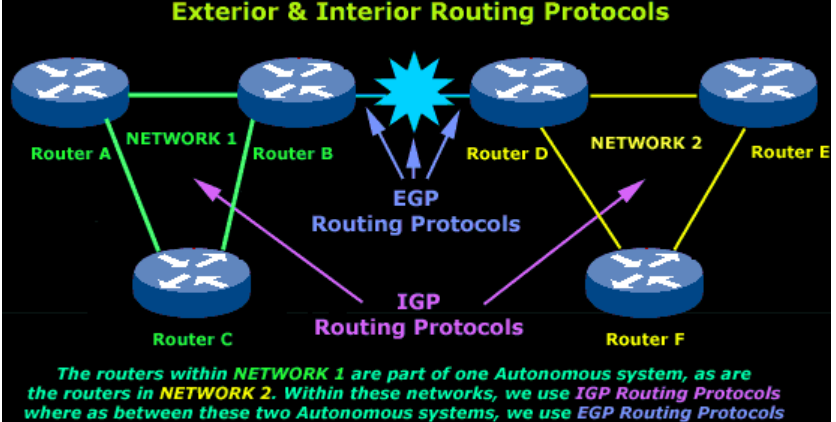

1. IGP(Interior Gateway Protocol) : AS 내부에서 도달 가능 정보를 주고 받기 위해 사용하는 프로토콜.

ex) RIP, IGRP, EIGRP, OSPF 등

- 링크 상태 프로토콜 : 대상에 대한 최상의 경로는 최대 지연, 최소 가용 대역폭 및 리소스 클래스 효율서오가 같은

제약 조건에 따라 계산됨. (ex. OSPF)

- 거리 벡터 프로토콜 : 대상에 대한 최상의 경로는 대상 네트워크에 대한 홉 수를 기반으로 계산됨. (ex. RIP)

2. EGP(Exterior Gateway Protocol) : 외부의 AS와 통신을 하고자 할 때 도달 가능정보를 교환하기 위해 사용하는 프로

토콜. EGP는 모두 벡터 라우팅 프로토콜이다.

ex) BGP 등

- IGP와 EGP 한눈에 보기

IGP는 자율 시스템(AS) 내에서 발견되지만 EGP는 자율 시스템(AS) 사이에서 발견된다.

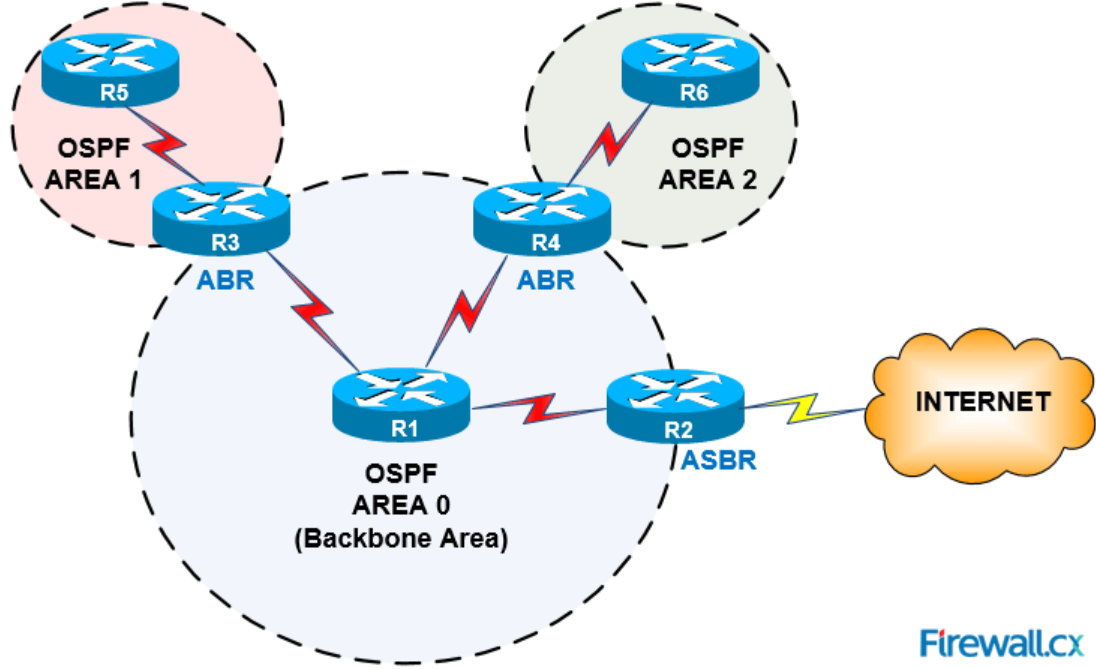

OSPF 영역 (링크 상태 프로토콜)

ASBR(Autonomous System Boundary Router)는 외부 AS와 통신하고자 할 때 이를 이용하여 외부 네트워크의 도달가능점보를 얻는다. ASBR은 자신의 AS와 인접한 다른 AS에 대한 정보를 가지며 자신을 경유하는 라우터에 외부 AS에 대한 정보를 제공한다.

ABR(Area Border Router) : 영역에 백본망을 연결해주는 라우터.

(백본망이란 각기 다른 LAN이나 부분망 간에 정보를 교환하기 위한 경로를 제공하는 것.)

AS가 나눠진 이유 : OSPF는 라우팅 영역이라는 기능을 제공. 즉, OSRF를 실행하는 단일 자율 시스템(AS) 내부의 라우터를 각 영역이 연결된 라우터 그룹으로 구성된 영역으로 나누는 것을 의미.

- 이점 : 관리를 단순화하고 사용 가능한 리소스를 최적화 할 수 있음. 즉, 많은 라우터가 링크 상태 데이터베이스를 교환하도록 하였을 때 네트워크가 넘쳐나고 효율성이 저하되는 것을 방지 할 수 있음.

BGP(Border Gateway Protocol)

EBGP(external BGP) : 서로 다른 두 AS에 속하는 라우터 간에 BGP가 실행되는 경우

IBGP(internal BGP) : 동일한 AS 라우터 간에 실행되는 경우

- 라우터 인증(RPKI)이란?

BGP의 보안취약점에 대응하고자 만들어진 인터넷 라우팅 보안 기술. IP주소, AS번호 등 인터넷주소자원을 PKI 표준 기반으로 암호화된 인증서를 발행하여 RPKI로 정의. (PKI 기반으로 전자서명 처리하여 해당 라우팅 정보의 무결성을 인증)

| BGP 보안취약점 | RPKI |

| - AS 간의 통신에 사용되는 메시지에 대한 무결성, 상호 인증 등의 메커니즘 부재 - 인터넷에 Announce하는 IP 대역과 AS 번호의 이용 권한 증명 방법 미정의 - AS에 의해 전달되는 경로정보의 신뢰성 확인 방법 불투명 |

- IP/AS 번호 인증 (인터넷주소를 보유한 기관의 IP주소 대역과 AS번호 할당정보 인증으로 BGP announce 정보의 인증방법 정의) - BGP speaker 정보 검증 (라우팅 정보 교환 시, BGP 라우팅 광고의 시작점/annouce origin/ 검증) - 변조된 BGP 라우팅 정보 탐지 및 차단 (라우팅 경로의 시작점과 경로우너점 인증서/ROA/를 비교하여, 변조된 정보를 탐지 및 차단) |

출처 : https://xn--3e0bx5euxnjje69i70af08bea817g.xn--3e0b707e/jsp/resources/rpki.jsp

한국인터넷정보센터(KRNIC)

도메인 소개, 등록 및 사용, IP주소, AS번호, DNS 정보, 관련규정 제공

xn--3e0bx5euxnjje69i70af08bea817g.xn--3e0b707e

- BGP Hijacking이 가능한 이유

BGP는 상호 연결된 네트워크가 어떤 IP 주소를 소유하고 있는지에 대해 진실을 말하고 있다는 전제로 구축되기 때문이다. (어떤 IP 주소를 소유하고 있는지 검사하지 않음.)

또한 공격자가 AS와 다른 AS 사이를 연결하는 BGP 지원 라우터를 제어하거나 손상시켜야 BGP Hijaking이 가능해진다.

- BGP Hijacking 동작 방식

BGP는 항상 원하는 IP 주소에 대한 가장 짧고 구체적인 경로를 선호한다. 따라서 BGP Hijacking이 성공하기 위해서는 다음 중 한가지 조건이 충족되어야 한다.

1) 다른 AS가 이전에 알려주었던 IP 주소보다 더 작은 범위의 IP 주소를 알림으로써 구체적인 경로를 제공한다.

2) 특정 IP 주소에 대한 더 짧은 경로를 제공해야 한다.

SDK란?

SDK는 Software Development Kit의 약자로 미지 작성된 코드로 구성된 패키지이다. API, 프로그래밍 도구 등이 SDK 안에 포함되어있다. 일반적으로 SDK에는 통합 개발 환경(IDE)이 포함되어 있다. 즉, SDK는 특정 소프트웨어 패키지, 소프트웨어 프레임워크, 하드웨어 플랫폼, 컴퓨터 시스템, 운영 체제, 소프트웨어 개발 도구 등의 모임이다.

질문 :

1. 상황에 따라 쓰는 프로토콜이 다른건지?, 빨리 보내야한다면 OSPF 사용-암호화해야 한다면 TLS 사용 등..

2. TCP 상의 BGP? 프로토콜 상의 프로토콜?

'기타 > 보안 이슈' 카테고리의 다른 글

| [기사분석4] 관련 개념정리(Remcos 악성코드) (0) | 2022.02.28 |

|---|---|

| [기사분석4] 보안뉴스_유명 손해보험사 위장 피싱 메일로 'Remcos' 악성코드 유포 (0) | 2022.02.27 |

| [기사 분석3] 보안뉴스_클레이스왑 해킹으로 드러난 BGP Hijacking 공격기법, 도대체 뭐길래? (0) | 2022.02.18 |

| [개념정리] Log4j(Log4shell) (0) | 2022.02.12 |

| [KISA 보고서] 2021 하반기 사이버 위협 동향 보고서 중 'Log4j' 관련 내용 (0) | 2022.02.11 |