| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- bob

- 리버싱

- codeengn basic rce 01

- malware

- 디지털 포렌식 트랙

- Best of the Best

- CodeEngn

- BoB 12기

- BoB 12기 최종합격 후기

- CodeEngn Basic 5

- 사회적 사실

- 철학

- 자살론

- 코드엔진 basic 5

- 코드엔진

- 코드엔진 베이직

- h4ckinggame

- 논문리뷰

- 에밀 뒤르켐

- 사회분업론

- CodeEngn Basic 01

- Today

- Total

woonadz :)

Red Stealer Blue Team Lab - Threat Intel 본문

Q1. Categorizing malware allows for a quicker and easier understanding of the malware, aiding in understanding its distinct behaviors and attack vectors. What's theㅊ identified malware's category?

VT에서는 각 벤더사들의 제품이 탐지한 탐지명을 기반으로 Threat categories를 제공합니다. (처음에는 패밀리 적으라는 줄 알았네요...ㅎㅎ)

Q2. Clear identification of the malware file name facilitates better communication among the SOC team. What's the file name associated with this malware?

VT에서는 진단된 파일에 대한 파일명을 제공합니다. (파일명이 바뀐다고 해시값이 바뀌지는 않습니다.)

Q3. Knowing the exact time the malware was first seen can help prioritize actions. If the malware is newly detected, it may warrant more urgent containment and eradication efforts compared to older, well-known threats. Can you provide the UTC timestamp of first submission of this malware on VirusTotal?

VT에서는 가장 첫번째로 샘플을 제출한 날짜와 가장 마지막으로 샘플을 제출한 날짜를 확인할 수 있습니다.

Q4. Understanding the techniques used by malware helps in strategic security planning. What is the MITRE ATT&CK technique ID for the malware's data collection from the system before exfiltration?

VT에서는 제출한 샘플의 행위에 대해 CAPA 등의 도구 및 솔루션에서 매핑한 MITRE ATT&CK에 대해 Tactics과 Techniques의 번호를 제공합니다.

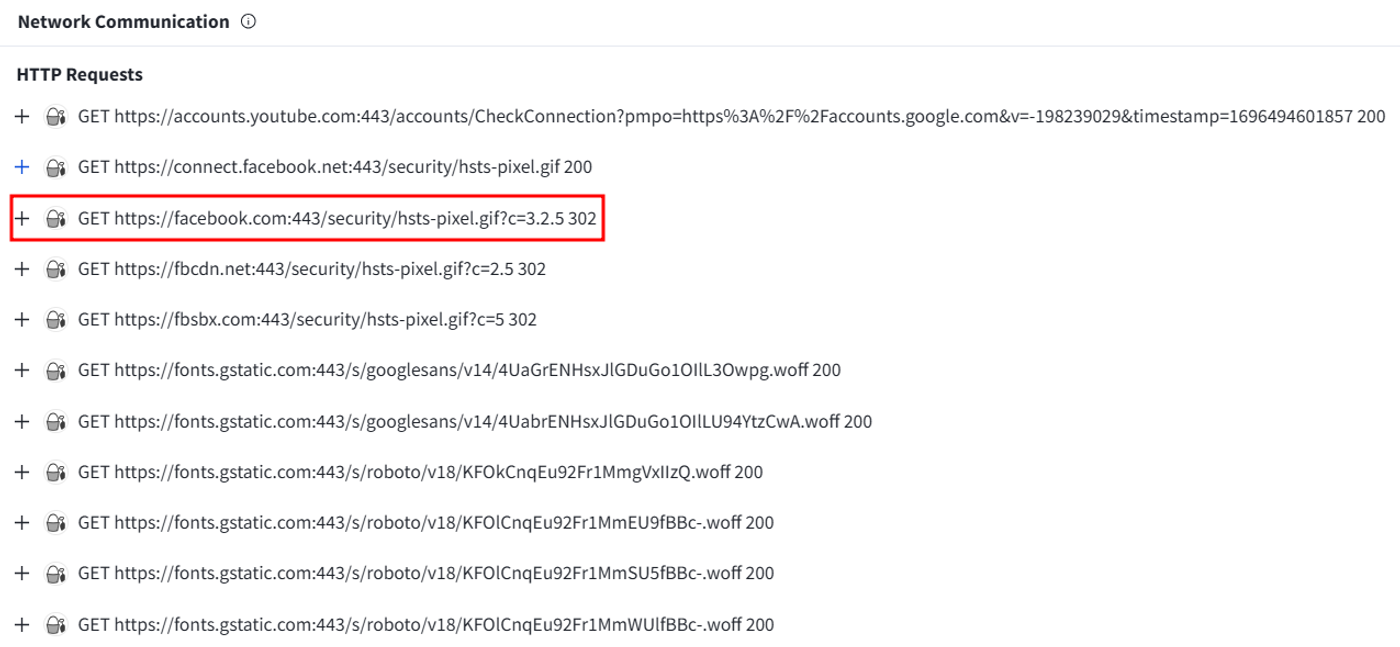

Q5. Following execution, what domain name resolution is performed by the malware?

VT에서 Malware에서 전송하는 HTTP Requests 패킷을 바탕으로, 접속하는 도메인 정보를 확인할 수 있습니다.

이건 앞서 확인한 악성코드의 행위 중 스틸러 행위가 있어 Fackbook 계정 확인을 위해 접속했을 수도 있다고 생각해 찍었습니다. 허허

Q6. Once the malicious IP addresses are identified, network security devices such as firewalls can be configured to block traffic to and from these addresses. Can you provide the IP address and destination port the malware communicates with?

문제에서는 C2 서버 접속 차단에 대해 이야기하고 있습니다. VT에서 제공하는 접속하는 IP 목록들 중에서 찾아도 되지만, 다른 샌드박스에서 분석된 정보가 있다면 Community 탭에서 C2 서버 주소를 쉽게 찾을 수 있습니다.

Q6. Once the malicious IP addresses are identified, network security devices such as firewalls can be configured to block traffic to and from these addresses. Can you provide the IP address and destination port the malware communicates with?

whois를 사용해 domain을 조회하면, 호스팅 서비스의 이름을 알 수 있습니다.

Q8. YARA rules are designed to identify specific malware patterns and behaviors. What's the name of the YARA rule created by "Varp0s" that detects the identified malware?

YARAify에 악성코드 해시값을 검색해 Varp0s가 작성한 룰의 이름을 확인했습니다.

Q9. Understanding which malware families are targeting the organization helps in strategic security planning for the future and prioritizing resources based on the threat. Can you provide the different malware alias associated with the malicious IP address?

ThreatFox에 C2 서버 주소를 IOCs 정보로 설정해 검색을 하여 찾았습니다. 당연히 redlinestealer가 정답일 줄 알았는데, aka가 정답이었습니다.. 허허 거기서 거기..

Q10. By identifying the malware's imported DLLs, we can configure security tools to monitor for the loading or unusual usage of these specific DLLs. Can you provide the DLL utilized by the malware for privilege escalation?

VT는 PE 파일의 IAT를 바탕으로 어떤 dll 파일들을 호출하는지 목록을 제공합니다. ADVAPI32.dll은 권한과 관련된 API들을 제공하기 때문에 권한 상승에 사용할 수 있다고 추측하였습니다.

8번 문제를 풀면서 ThreatFox라는 사이트와 YARAify라는 사이트를 새롭게 알게되었습니닷ㅎㅎ

모두 Malware Bazzar와 같은 UI를 제공하고 abuse에서 운영하는 사이트였습니다. 각 사이트들의 다음과 같은 목적으로 이용할 수 있습니다.

Malware Bazaar : 악성 소프트웨어 샘플 공유 및 분석

ThreatFox : 악성 도메인, IP 주소, URL 등과 같은 IOCs 공유

YARAify : YARA 룰을 작성, 공유, 검색 등

그리고 YARAify는 헌팅룰을 걸을 수 있던데 돈을 내지 않고 걸 수 있는걸까요…!?!? (너무 두근거립니다 허허)

헌팅룰을 걸어서 샘플을 수집하는건 VT 유료 버전에서만 가능할 줄 알았어서 취업 전까지는 헌팅룰을 사용할 일이 없다고 생각했었습니다. 언젠가 헌팅룰을 만들어 걸어두고 후기를 남겨보도록 하겠습니다…ㅎㅎㅎ

easy 난이도의 문제들은 중요 정보를 확인해야하는 순서와 이전에 사용하지 않았던 도구 사용법을 쉽게 익히기 좋은 것 같네요ㅎㅎ

'IT > BlueTeam CTF' 카테고리의 다른 글

| BlueSky Ransomware Blue Team Lab - Network Forensics (0) | 2024.07.09 |

|---|---|

| Ramnit Blue Team Lab - Endpoint Forensics (1) | 2024.02.04 |