| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- BoB 12기 최종합격 후기

- Best of the Best

- 논문리뷰

- 사회분업론

- CodeEngn

- bob

- 코드엔진 basic 5

- BoB 12기

- 철학

- CodeEngn Basic 01

- malware

- 자살론

- 코드엔진 베이직

- 에밀 뒤르켐

- 코드엔진

- codeengn basic rce 01

- 리버싱

- h4ckinggame

- 디지털 포렌식 트랙

- CodeEngn Basic 5

- 사회적 사실

- Today

- Total

woonadz :)

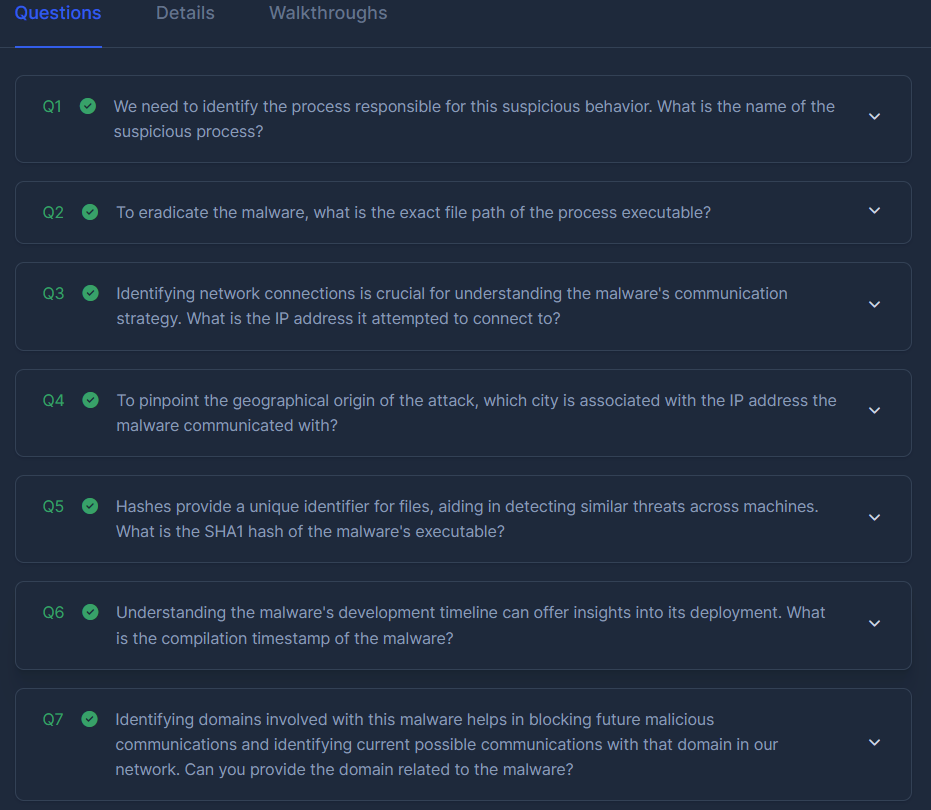

Ramnit Blue Team Lab - volatility3 본문

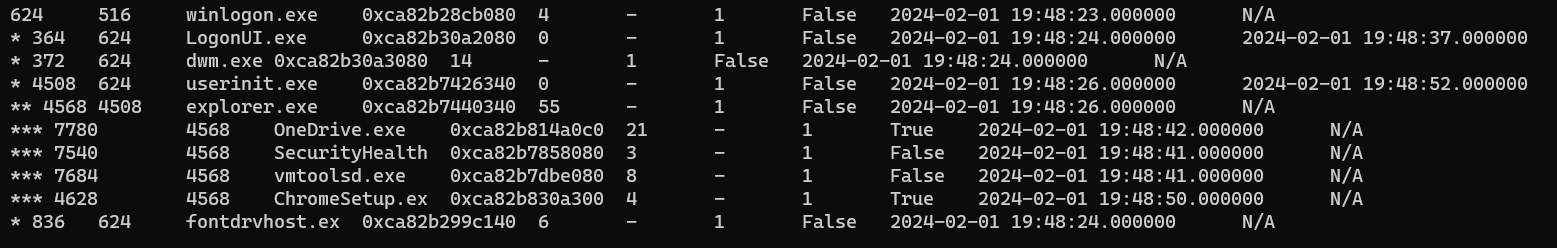

python vol.py -c config.json -f memory.dmp windows.pstree

가장 처음 의심스러운 프로세스를 특정하기까지 과정은 동적으로 볼 수가 없다보니 좀 때려맞췄습니다.. 하하

pstree 플러그인을 이용하여 목록을 확인하였고, winlogon.exe 하위 프로세스로 ChromeSetup.exe가 있는 것을 보았습니다. 악성코드들은 지속성을 확보하기 위해 자동 실행 레지스트리 키를 등록해두는 경우가 많습니다.

그래서 자동 실행 레지스트리 키에 등록된 악성코드일 것이라 추측하였고, 특별하게 눈에 띄는 이름의 파일들이 없었습니다.

악성코드들 중에는 설치 파일로 위장하여 유포되는 형태가 많은데 ChromeSetup.exe 파일이 그러한 방식으로 유포되었을 것이라 생각하여 게싱으로 풀었습니다.

Q2. To eradicate the malware, what is the exact file path of the process executable?

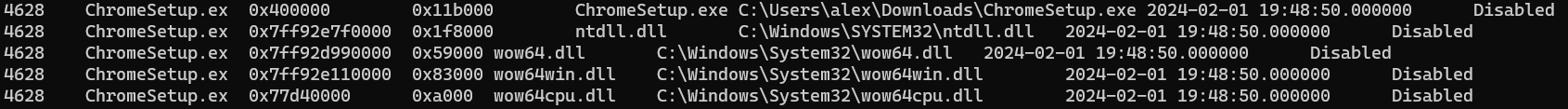

python vol.py -c config.json -f memory.dmp windows.dlllist --pid 4628

Q1에서 알아낸 악성코드의 pid를 바탕으로 검색하여 경로를 찾았습니다.

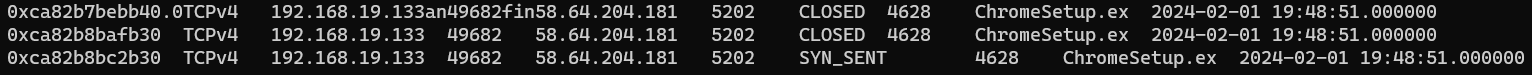

Q3. Identifying network connections is crucial for understanding the malware's communication strategy. What is the IP address it attempted to connect to?

python vol.py -c config.json -f memory.dmp windows.netscan | grep 4628

Q1에서 알아낸 악성코드의 pid를 바탕으로 검색하여 C&C 서버를 찾았습니다.

Q4. To pinpoint the geographical origin of the attack, which city is associated with the IP address the malware communicated with?

Q4, Q7는 바이러스 토탈에 검색하여 풀었는데 바이러스 토탈에 IP를 검색하면 지리적 위치 정보를 얻을 수 있습니다. 이외에도 osint 사이트들을 이용해도 얻을 수 있습니다!

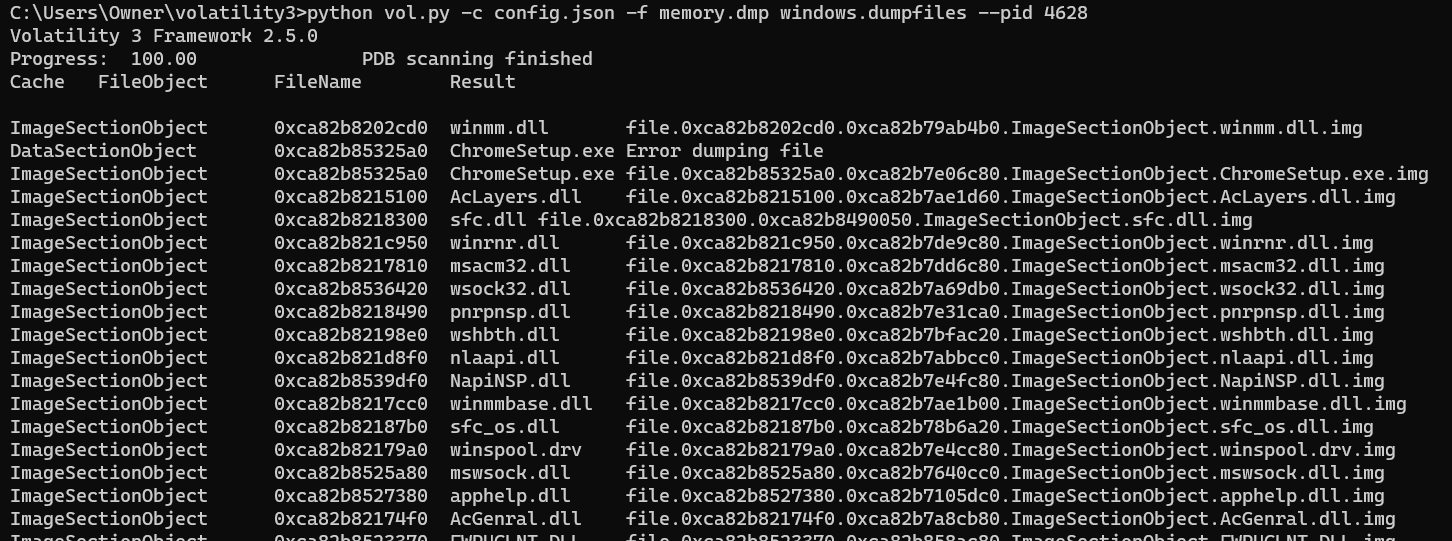

Q5. Hashes provide a unique identifier for files, aiding in detecting similar threats across machines. What is the SHA1 hash of the malware's executable?

python vol.py -c config.json -f memory.dmp windows.dumpfiles --pid 4628

dumpfiles 플러그인을 이용하여 ChromeSetup.exe 파일을 추출할 수 있습니다. 추출한 악성코드를 바탕으로 SHA1을 구했습니다. 해시값을 구하는 방법은 다양해서.... 저는 귀찮아서 바이러스 토탈에 올렸습니다..ㅎㅎ

Q6. Understanding the malware's development timeline can offer insights into its deployment. What is the compilation timestamp of the malware?

바이러스 토탈에 파일을 올려 확인했는데 처음에는 DIE로 확인한 값을 제출했었습니다. 근데 자꾸 오답이 나서 생각해보니 DIE는 우리나라 시간으로 표시를 해줘서 그랬던....ㅎ

그냥 바이러스 토탈이 제일 간편하네요..

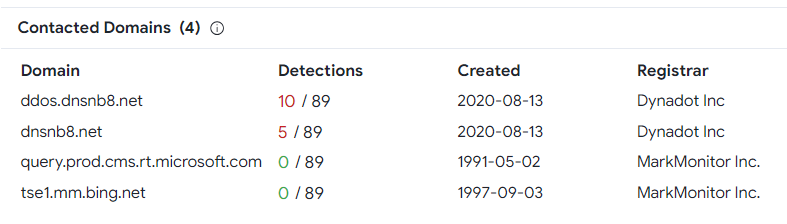

Q7. Identifying domains involved with this malware helps in blocking future malicious communications and identifying current possible communications with that domain in our network. Can you provide the domain related to the malware?

nslookup 58.64.204.181

처음에는 nslookup으로 도메인을 알아보려고 했는데 응답이 없더라구요...?

그래서 그냥 바이러스 토탈에 있는 도메인 정보 제출했습니다...ㅎ

너무 쉬운 문제라 이렇게 간단한 방법으로 풀린 것 같습니다..

앞으로는 모든 답에 근거를 설명할 수 있도록 풀어야겠습니다ㅎㅎ