Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

Tags

- BoB 12기

- malware

- Best of the Best

- codeengn basic rce 01

- CodeEngn Basic 01

- 논문리뷰

- bob

- 디지털 포렌식 트랙

- 코드엔진 basic 5

- BoB 12기 최종합격 후기

- 코드엔진 베이직

- 코드엔진

- CodeEngn Basic 5

- 자살론

- 철학

- 에밀 뒤르켐

- 사회적 사실

- 리버싱

- CodeEngn

- 사회분업론

- h4ckinggame

Archives

- Today

- Total

woonadz :)

[DreamHack] palm 문제 풀이_forensic_nabi 본문

반응형

- 덤프된 환경이 아닌 실시간 환경이므로 비휘발성 데이터 수집을 통해 풀이

- “로그인 할 때 마다 네트워크 데이터에 민감한 로그인 정보가 유출” ⇒ 로그온 관련 아티팩트 수집

crontab, /var/run, /etc/service, /etc/init.d 등의 스케줄링 관련 아티팩트 X

로그인 시에 발생하는 네트워크 패킷 분석

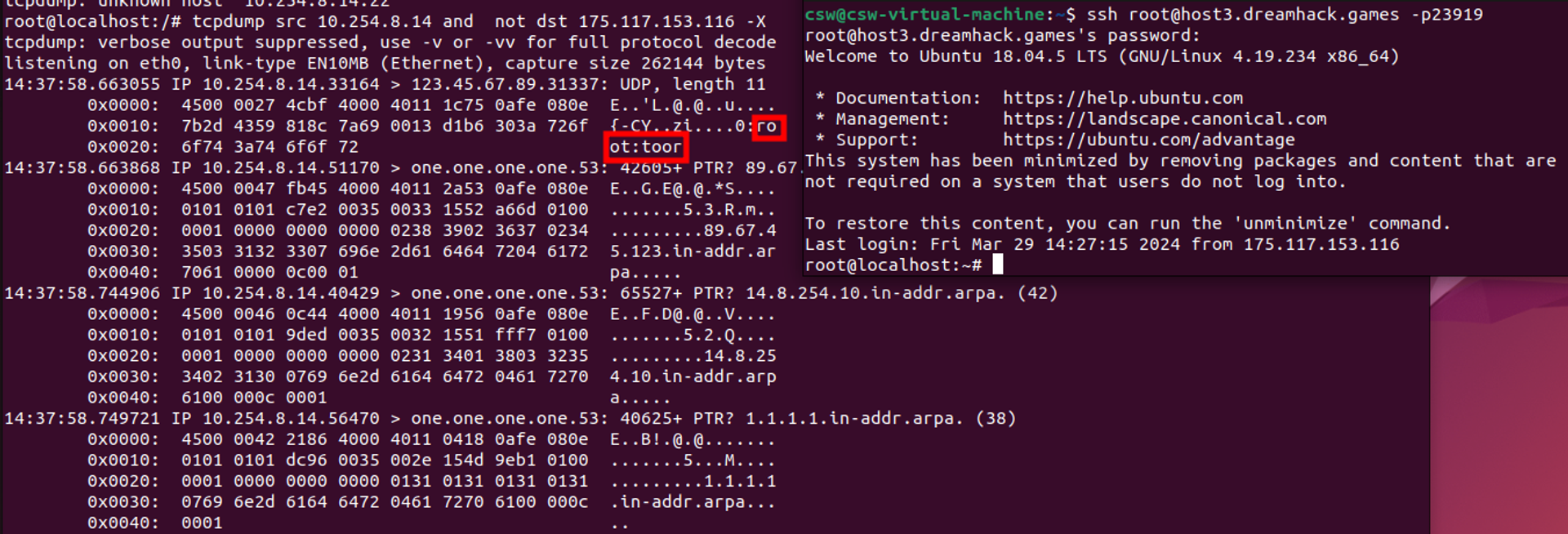

tcpdump를 뜨면 특정 경로로 불필요한 패킷이 너무 많이 보였습니다.

침해 PC 경로에서 시작하고, 175.117.153.116으로 도착하지 않도록 필터링을 걸어 확인해주었습니다.

다른 터미널에서 로그인을 했을 때 발생하는 패킷을 보면, 123.45.67.89의 경로로 사용자의 로그인 비밀번호가 전송되는 것을 확인할 수 있습니다.

처음에는 root 내의 모든 폴더를 대상으로 키워드 검색을 했지만 너무 많은 파일들이 검색되어, root 내 각각의 폴더를 대상으로 키워드 검색을 하였습니다.

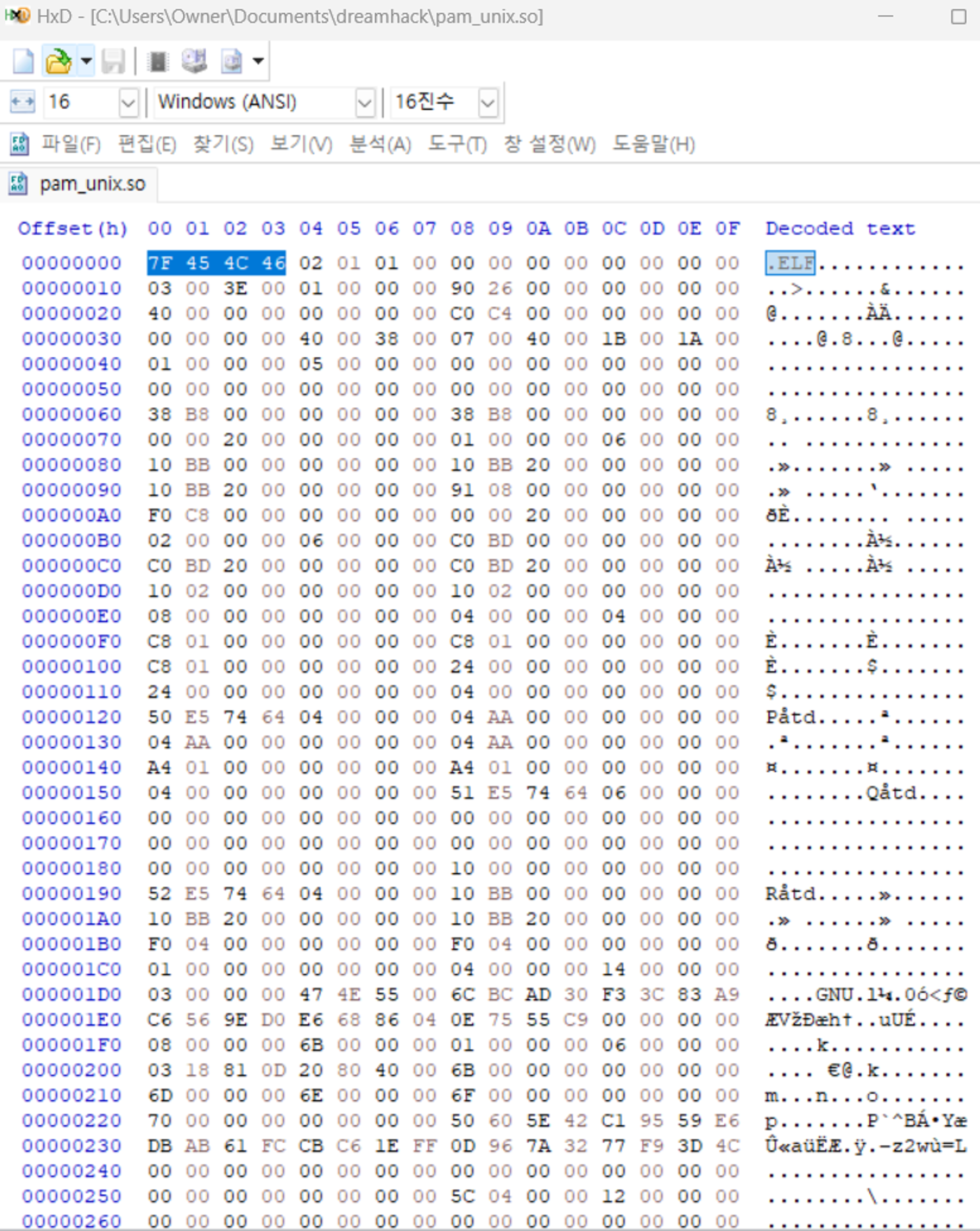

/lib 하위 경로에서 pam_unix.so 파일을 발견할 수 있었습니다.

더보기

pam 파일

- PAM은 시스템 리소스에 대한 사용자 인증 및 권한 부여를 처리하는 유닉스 계열 운영 체제의 인증 메커니즘을 모듈화하는 라이브러리입니다. pam_unix.so 모듈은 사용자의 비밀번호 검사 및 인증 작업을 담당합니다. 주로 /etc/pam.d/ 디렉토리에 위치하며, 로컬 시스템 로그인 및 패스워드 변경과 같은 작업에 사용됩니다.

다른 경로에서 발견된 4개의 바이너리 파일도 확인하였지만 특별한 특징은 없었습니다.

.so 확장자 파일은 동적으로 링크되는 공유 라이브러리 파일입니다. .ELF 매직넘버가 실행 파일 이외에도 개체 코드, 라이브러리 파일에도 사용됩니다.

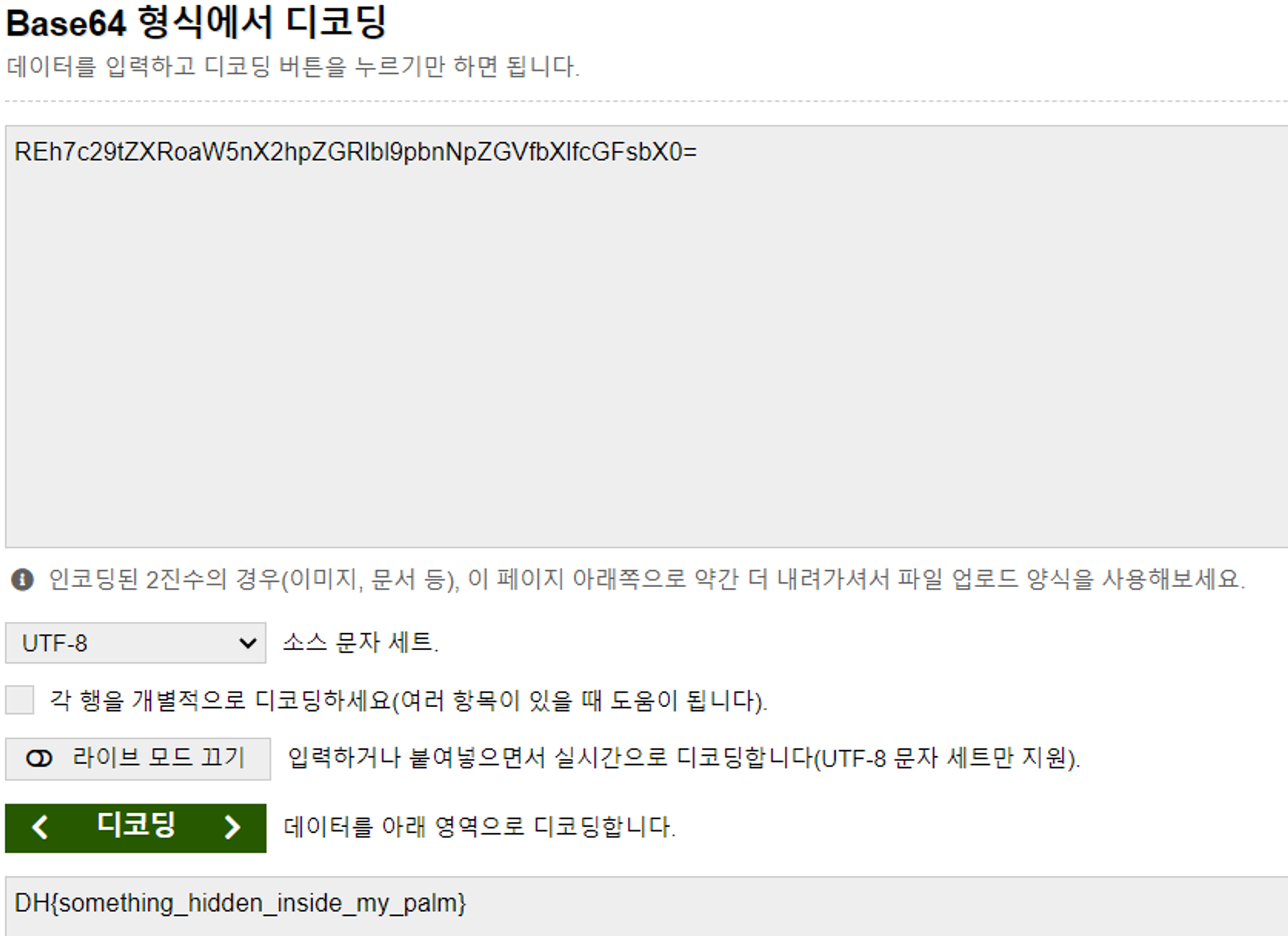

IP 주소 근처에 base 64로 인코딩된 것을 추정되는 문자열을 확인할 수 있었습니다.

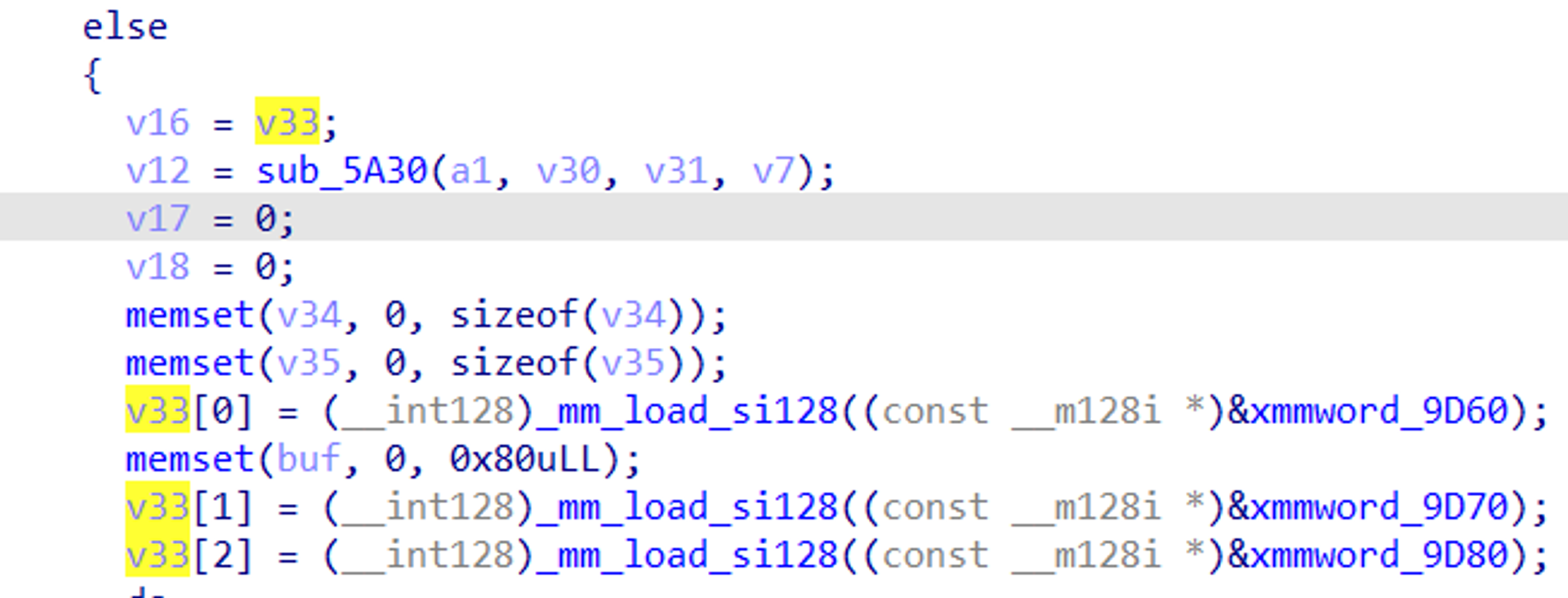

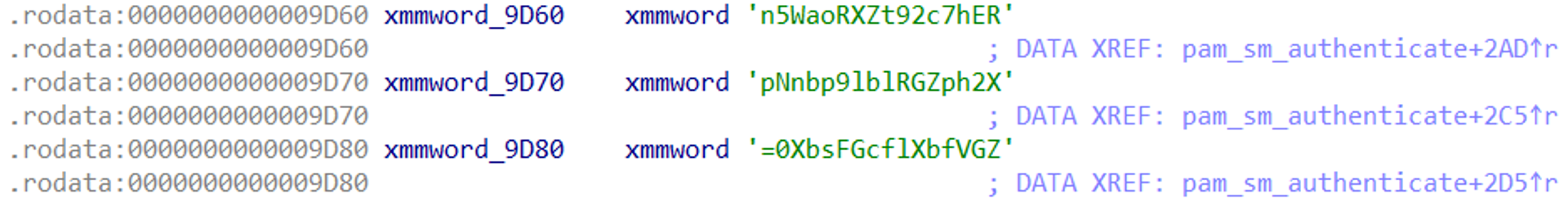

IDA로 찾기

반응형

'IT > DreamHack' 카테고리의 다른 글

| [DreamHack] babycmp 문제 풀이_reversing_nabi (0) | 2024.04.08 |

|---|---|

| [DreamHack] verify 문제 풀이_reversing_nabi (0) | 2024.04.02 |

| [DreamHack] Batch Checker II 문제 풀이_reversing_nabi (1) | 2024.03.15 |

| [DreamHack] basic_rev_9 문제 풀이_reversing_nabi (0) | 2024.03.09 |

| [DreamHack] basic_rev_5 문제 풀이_reversing_nabi (0) | 2023.04.13 |