| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

- BoB 12기 최종합격 후기

- h4ckinggame

- 사회분업론

- 철학

- 자살론

- CodeEngn Basic 5

- 코드엔진 베이직

- Best of the Best

- codeengn basic rce 01

- 리버싱

- 논문리뷰

- 사회적 사실

- CodeEngn

- 코드엔진 basic 5

- BoB 12기

- 디지털 포렌식 트랙

- 에밀 뒤르켐

- bob

- CodeEngn Basic 01

- malware

- 코드엔진

- Today

- Total

Crain

[시나리오 분석] 3.20 사이버 테러 사건 본문

이전 프로젝트에서 사용하였던 자료입니다. (개인공부용으로 TTPs를 재매핑하였으니, 이 점 참고하여 확인해주시기 바랍니다.)

3.20 사이버테러 사건 개요

2013년 3월 20일 오후 2시 10분경부터 주요 방송사들의 컴퓨터가 작동이 중지되는 사건이 발생하였습니다. 사건이 발생하고 악성코드에 감염된 컴퓨터들은 사용자에게 재부팅을 요구하거나 강제로 재부팅을 한 이후에 동작을 중지했습니다. 이러한 동작의 원인은 MBR이 파괴된 것으로 드러났습니다. 비슷한 시간에 대한민국의 주요 언론사와 기업체의 전산망이 마비되고, 위와 같은 방식으로 감염되어 KBS, MBC, YTN 등의 방송국과 농협, 신한은행, 제주은행, 우리은행이 피해를 입었습니다. 실제로 이 사건으로 인해 인터넷 뱅킹 거래와 현금 자동입출금기 이용 등이 중단되는 사태가 발생하였습니다.

3.20 사이버테러 사건 악성코드 유포 방법

ActiveX는 마이크로소프트의 웹브라우저인 인터넷익스플로러용 플러그인입니다. 공격자는 웹서버를 해킹해 악성코드를 심어놓고 웹 ActiveX 모듈의 업데이트 기능을 활용해 파일경로를 변조하고 방문자가 접속해 업데이트 실행 시 악성코드에 감염되도록 했습니다.

ActiveX는 2013년에 주로 금융기관이나 공공기관 등 특정 웹 사이트에 접속해서 특정 기능을 실행할 때 설치되었습니다. 예를 들면 인터넷 뱅킹이나 온라인 결제, 민원서류 발급, 본인확인 등을 위해서 ActiveX 설치는 필수적이었습니다.

또한 공격자는 PC 자산관리솔루션 업데이트 서버에 악성코드를 업로드해 다른 사용자 단말로 감염시켰습니다. 업데이트 서버에서 파일 업로드에 대한 권한을 확인하지 않았기에 PC 자산관리솔루션에 깔린 PC 모두 악성코드에 노출이 되었습니다.

사이버 위기 경보 단계

사이버 위기 경보 단계는 조직이나 국가에서 사이버 보안 위험의 심각성에 따라 특정 상태나 조치를 취할 수 있도록 정의된 수준이나 단계입니다. 이러한 단계는 사이버 위기에 대응하여 조직이나 국가가 어떤 조치를 취해야 하는지 결정하는 데 도움을 주며, 위험이 증가함에 따라 보안 대책을 강화하고 관리할 수 있도록 돕습니다.

정부는 3.20 사이버테러 사건으로 인해 2013년 3월 20일 15:00부로 사이버위기 경보 중 2단계인 ‘관심’에서 3단계인 ‘주의’로 상향 조정했습니다. 군 당국 또한 전산망이 마비되면서 정보작전방호태세인 ‘인포콘’을 4단계에서 3단계로 한 단계 격상했습니다. 인포콘은 북한이 사이버테러 등의 시도에 대비하는 정보작전방호태세로 5단계-정상(통상적 활동), 4단계-알파(증가된 위험), 3단계-브라보(특정한 공격위험), 2단계-찰리(제한적 공격), 1단계-델타(전면적인 공격) 등 5단계로 구분됩니다.

3.20 사이버테러 사건 내부 침입 경로

가장 먼저 공격자들은 C&C 서버를 확보하였습니다. 공격자들이 확보한 1차 C&C 서버의 IP는 국내 34개, 해외 4개이며, 2차 C&C 서버의 IP는 국내 3개, 해외 15개였습니다. 공격자들은 6년동안 국내를 대상으로 사이버 전을 수행하였습니다. 실제로 이들의 공격 방식은 다음과 같은 공통점을 가지고 있습니다.

- 동일 RSA 키 사용

- 동일 C&C 통신 프로토콜

- 동일 C&C 명령체계 사용

- 동일 조직 개발 경로

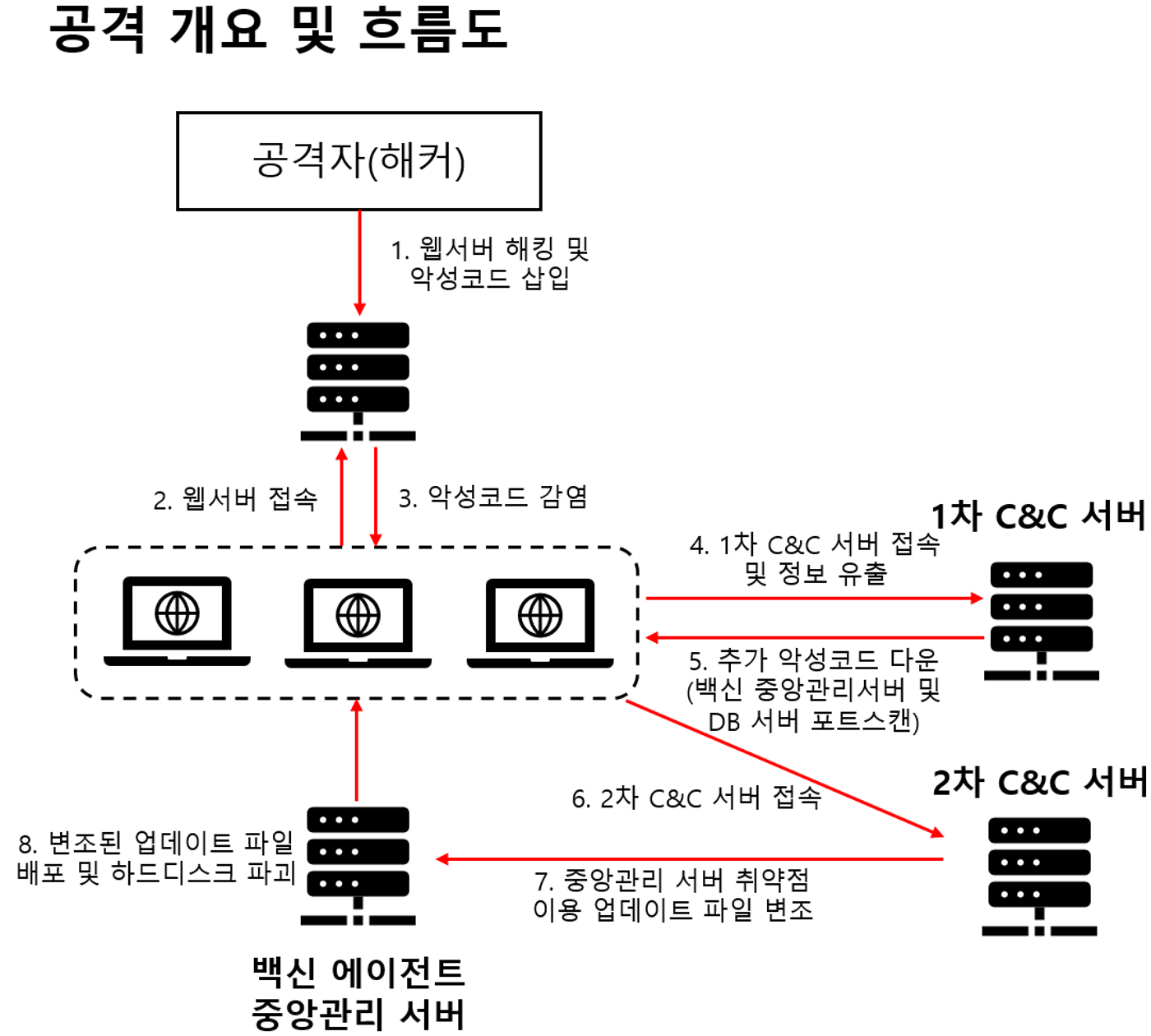

3.20 전상망 사이버테러의 시나리오는 다음과 같습니다.

- 공격자들은 웹서버 해킹 및 악성코드를 삽입합니다.

- 웹서버 해킹 및 악성코드 삽입에는 국내 소프트웨어 ActiveX 취약점이 악용

- 악성코드는 두가지 버전이 존재(A형, B형)

- 피해자의 PC가 감염된 웹 서버 접속합니다.

- 피해자의 PC가 웹 서버 접속만으로 감염됩니다.

- 감염된 피해자 PC가 1차 C&C 서버 접속을 하고 정보가 유출됩니다.

- 파일 목록 등의 정보 수집

- HTTP 프로토콜을 이용 및 RSA(A형)와 RC4(B형)로 수집한 정보 암호화

- 중요 PC를 선택하여 추가 악성코드를 다운로드합니다.

- DB, 관리 서버 포트스캔

- 감염된 피해자 PC가 2차 C&C 서버 접속합니다.

- TCP 프로토콜을 이용 및 RC4로 수신

- 중요 PC에 한해 접속

- 은폐형 수신 전용 채널

- 최소 명령 제어를 통한 경량화

- 추가 악성코드 다운로드

- 중앙서버 취약점 이용 업데이트 파일을 변조합니다.

- 관리 솔루션 취약점 이용

- 하드디스크 파괴 악성코드 업로드

- 변조된 업데이트 파일 배포하고 하드디스크를 파괴합니다.

악성코드 동작 개요 및 MITRE ATT&CK 매핑

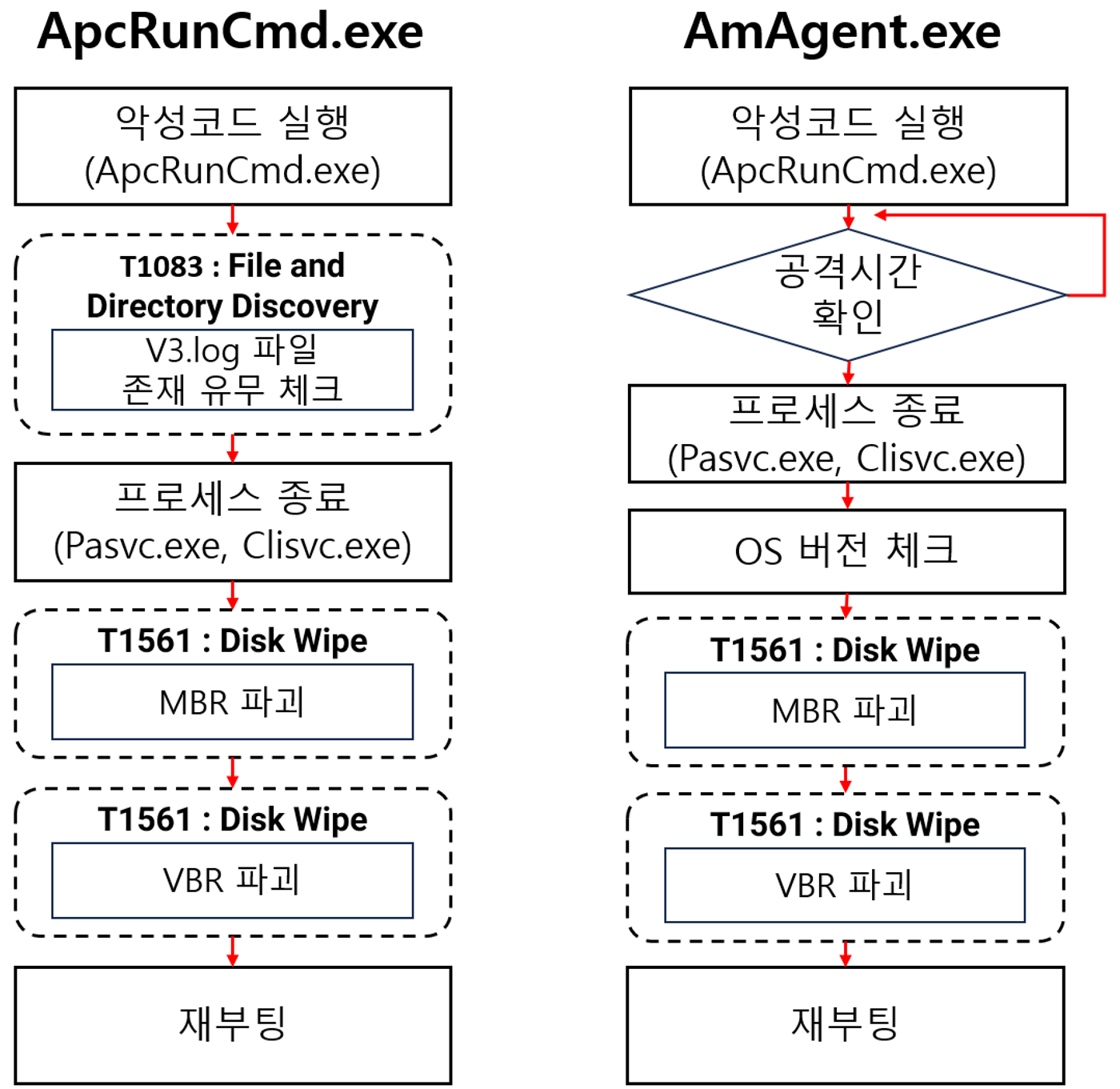

가장 처음 피해자의 PC에 감염된 Dropper 악성코드가 원격 접속 프로그램과 파일 전송 프로그램, 서버 삭제 명령 파일, MBR 파괴 악성 파일을 드랍하게 됩니다. 이후에는 Temp 폴더 내에 v3.log 파일 존재 여부를 확인하고 존재하지 않는다면 MBR 파괴 악성코드를 실행하게 됩니다. 만약 존재한다면 컴퓨터가 접속한 원격 관리 툴의 서버 정보 존재 여부를 확인하고 드랍하였던 원격 접속 프로그램(putty)과 파일 전송 프로그램(SCP)을 이용하여 추출한 계정 정보로 시스템 삭제 명령어를 전송합니다.

각 악성코드에 매핑된 MITRE ATT&CK Techniques의 의미는 다음과 같습니다.

- T1106 - Execution through API: 이 기법은 API 호출을 통해 프로세스를 실행하는 행위를 나타냅니다.

- T1087 - Account Discovery: 이는 계정 정보 수집 기법으로, 공격자가 시스템 내에서 사용 가능한 계정 정보를 수집합니다.

- T1105 - Ingress Tool Transfer: 이 기법은 다른 도구나 코드를 다운로드하여 실행하고, 해당 시스템에서 실행되고 있는 프로세스에 대한 제어를 얻는 것을 의미합니다.

- T1083 - File and Directory Discovery: 파일 및 디렉터리 정보를 수집하는 기법으로, 시스템 내 파일 및 디렉터리를 확인하고 이 정보를 이용해 다른 공격 단계를 계획하는 데 사용될 수 있습니다.

- T1561 - Disk Structure Wipe: 이는 디스크 구조를 삭제하거나 손상시키는 기법을 나타냅니다.

'IT > 보안 이슈' 카테고리의 다른 글

| [시나리오 분석] 한수원 사이버테러 사건 (0) | 2024.07.20 |

|---|---|

| [기사분석4] 보안뉴스_유명 손해보험사 위장 피싱 메일로 'Remcos' 악성코드 유포 (0) | 2022.02.27 |

| [기사 분석3] 보안뉴스_클레이스왑 해킹으로 드러난 BGP Hijacking 공격기법, 도대체 뭐길래? (0) | 2022.02.18 |

| [KISA 보고서] 2021 하반기 사이버 위협 동향 보고서 중 'Log4j' 관련 내용 (0) | 2022.02.11 |

| [기사 분석2] 보안뉴스_모든 분야에 메타버스가 대세라는데... 보안은 괜찮은거야? (0) | 2022.02.04 |